الهندسة الاجتماعية هي أسلوب إقناع الآخرين بالكشف عن معلوماتهم الشخصية باستخدام التلاعب النفسي. وقد وُجد هذا النوع من الاستغلال منذ زمن بعيد، حتى قبل اختراع الإنترنت وأجهزة الكمبيوتر. يستخدم المجرمون أساليب الهندسة الاجتماعية لأن استغلال فطرتك للثقة أسهل بكثير من هجمات البرمجيات أو الأجهزة، على عكس قراصنة البرمجيات أو الأجهزة. تهدف هذه الصفحة إلى تقديم معلومات حول ماهية الهندسة الاجتماعية، واختلافها عن أشكالها الأخرى، وكيفية اكتشاف هجمات الهندسة الاجتماعية، وكيفية تجنب الوقوع ضحية لعمليات الاحتيال بالهندسة الاجتماعية.

كيفية التعرف على الهندسة الاجتماعية

دعنا ننتقل مباشرة إلى مناقشة السؤال الذي أتيت إلى هنا للإجابة عليه: كيفية التعرف على الهندسة الاجتماعية.

يُطلب منك "التحقق" من معلوماتك الشخصية.

من أساليب المهندسين الاجتماعيين إنشاء مشكلة تتطلب منك "التحقق" من بياناتك بالنقر على رابط عرضوه وإدخال المعلومات في نموذج. مع كل العلامات التجارية والتسميات المناسبة، قد تبدو وجهة الرابط أصلية.

إنشاء متطلب عاجل.

يستخدم المهندسون الاجتماعيون خطابًا يثير الذعر لدى ضحاياهم، في محاولة لإجبارهم على الرد دون تفكير. عندما يطلب منك أحدهم إجراء تحويل بنكي عاجل، تأكد جيدًا من صحة العملية التي تنوي تنفيذها قبل المتابعة.

أطلب منك المساعدة أو التبرعات.

قد يتواصل المهندسون الاجتماعيون مع أشخاص لطفاء ولطفاء لطلب التبرعات لقضايا غير ربحية. يمكنهم معرفة الكثير عنك من خلال البحث عنك على وسائل التواصل الاجتماعي ومعرفة المنظمات غير الربحية وجهود الإغاثة من الكوارث والحملات السياسية التي تميل إلى دعمها.

الرد على سؤال لم تسأله

قد ينتحل مهندسو التواصل الاجتماعي صفة ممثل خدمة عملاء من شركة تتعامل معها، ويرسلون رسالة تبدو وكأنها "رد" على طلب مساعدة. حتى لو لم تطرح سؤالاً حينها، يمكنك استغلال فرصة الحصول على مساعدة في مشكلة تواجهها.

أنواع الهندسة الاجتماعية.

اختراق البريد الإلكتروني الخاص بالعمل.

يُعد هذا النوع من الهندسة الاجتماعية الأسرع نموًا والأكثر شيوعًا. يُمكن للمهاجم الحصول على حساب البريد الإلكتروني لشخص ما عن طريق شراء اسم المستخدم وكلمة المرور من الويب المظلم، أو اختراق كلمة المرور، أو التصيد الاحتيالي للحصول على معلومات تسجيل الدخول. يستخدم المخترق هذا الحساب لإرسال رسائل بريد إلكتروني إلى جهات اتصال الحساب. قد تحتوي هذه الرسائل على روابط قد تنشر ملفات ضارة عند النقر عليها، فإذا اعتقد المستخدمون أن الرابط قد أُرسل إليهم من صديق أو زميل، فمن المرجح أن ينقروا عليه. إذا تمكن المهاجم من اختراق بريد إلكتروني للمديرين التنفيذيين، فغالبًا ما يرسل رسائل بريد إلكتروني إلى الفريق المالي يطلب منهم إجراء تحويلات عاجلة للأموال إلى حساب مصرفي معين. هذه هي الطريقة التي يتبعونها عادةً. غالبًا ما تنجح هذه الهجمات لأنها تجعل المتلقي يشعر بالحاجة إلى التصرف بسرعة، فلا يفكر فيما يفعله ويفعله فحسب.

التصيد الاحتيالي.

عندما يتلقى شخص ما رسالة تصيد احتيالي، سيبدو الأمر كما لو أنه صادر من مصدر موثوق، كشركة أو صديق يعمل معه كثيرًا. في أغلب الأحيان، يُطلب من الضحية النقر على رابط وتسجيل الدخول إلى أحد حساباته الإلكترونية. إذا نقر أحدهم على هذا الرابط، فسينتقل إلى موقع مختلف تمامًا. تم إعداد الرابط ليبدو تمامًا مثل الموقع الذي يظن الضحية أنه يزوره. عندما يدخل الضحية إلى الموقع المزيف ويسجل دخوله، يكون قد أعطى المهاجم معلومات تسجيل الدخول الخاصة به.

يوضح المثال أدناه كيف يمكن أن تبدو رسالة التصيد الاحتيالي عبر البريد الإلكتروني.

ذريعة.

عادةً ما يُمارس الاحتيال المادي. ينتحل المهاجم هويةً مزيفةً ويختلق قصةً ليدفع ضحيته إلى الإدلاء بمعلوماتٍ قيّمة، ليتمكن المخترق من الوصول إليها. قد يُخبر الضحايا المستهدفون بأنهم مستفيدون من وصيةٍ لعمّةٍ متوفاةٍ مؤخرًا. ويطلب المهاجم من الضحية إثبات هويته الحقيقية من خلال إعطائه رقم الضمان الاجتماعي الخاص به. قد يتظاهر المهاجم بأنه مُدقّق تكنولوجيا معلومات خارجي، ويطلب من موظفي الأمن في الشركة إعطائه معلوماتٍ خاصة.

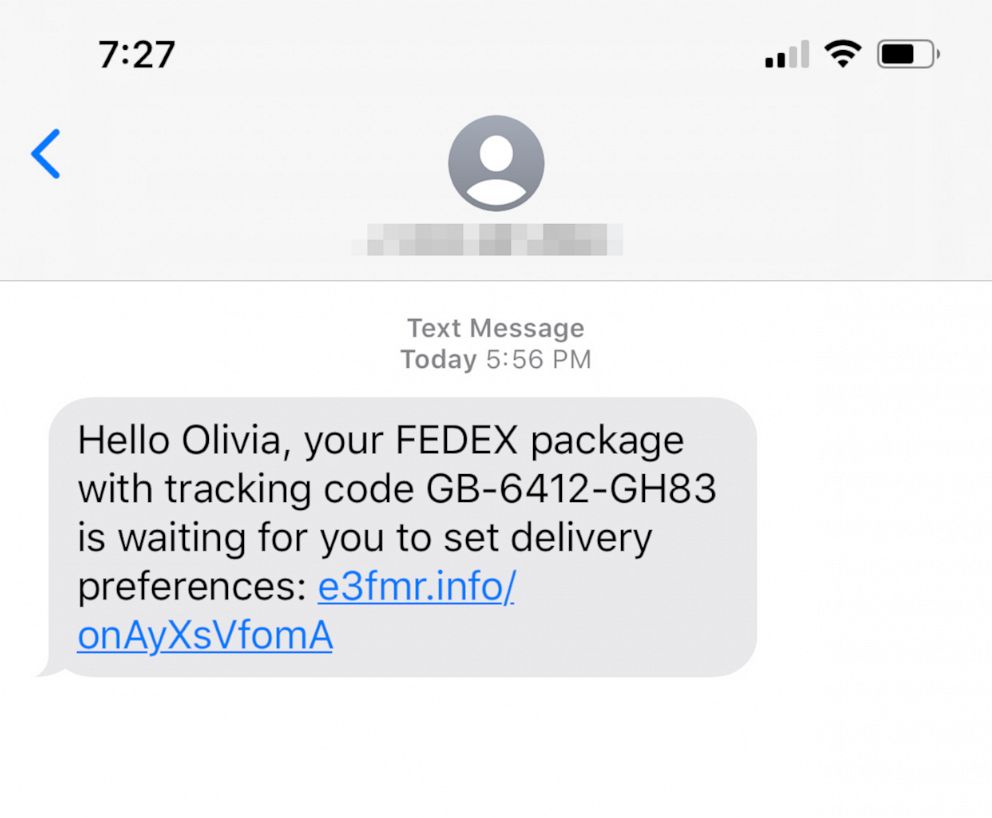

الرسائل النصية القصيرة.

مثلما يستخدم التصيد الاحتيالي البريد الإلكتروني والتصيد الصوتي المكالمات الهاتفية، يستخدم التصيد الاحتيالي عبر الرسائل النصية القصيرة الرسائل النصية للحصول على المال من الضحية. يميل الناس إلى الثقة بالرسائل النصية أكثر من رسائل البريد الإلكتروني، مما يزيد من إثارة هذا التوجه الجديد. لم تنتشر مخاطر النقر على روابط غير معروفة في رسائل البريد الإلكتروني لتشمل الروابط في الرسائل النصية، إذ يجهل الكثيرون ما يجب فعله عند مواجهة رسالة نصية عبر الرسائل النصية القصيرة. عادةً ما يتم ذلك: سيتم فرض رسوم عليك يوميًا مقابل خدمة مُختلقة. يوجد رابط يتيح لك اختيار عدم استخدام الخدمة دون دفع أي رسوم. كما يطلب منك معلوماتك الشخصية لتتمكن من اتخاذ قرارك. إذا اشتركت في خدمة وتريد إلغاؤها، فلا تُعر هذه الرسالة اهتمامًا.

التصيد الصوتي.

عندما يتصل بك أحدهم ويطلب أموالك، فهو يمارس التصيد الاحتيالي، أو ما يُعرف بـ"التصيد الصوتي". يهدف المهاجمون إلى إظهار أنفسهم كجهة رسمية تعرفها، كمؤسسة مالية أو جهة حكومية، عند محاولتهم الحصول على معلوماتك. يتيح انتحال هوية المتصل للمهاجم أن يوهم بأن مكالمته واردة من مصدر موثوق. يبدأ معظم محتالي التصيد الصوتي من خارج الولايات المتحدة. يسعى التصيد الاحتيالي إلى كسب ثقة الضحية وإيهامها بأن المتصل هو من يدعي هويته. ثم يتلقون المكالمة ويصدقون أن المتصل هو من يدعي هويته.

كيف يمكنني حماية نفسي ومنع الهندسة الاجتماعية؟

استخدم برنامج البريد الإلكتروني الآمن لمصلحتك.

يجب تجنب هجمات الهندسة الاجتماعية، التي تهدف إلى انتحال شخصية المديرين التنفيذيين والموظفين والشركاء التجاريين وشركات الإنترنت المعروفة من أجل جمع الأموال أو البيانات بشكل احتيالي من المستهلكين غير المطلعين، بأي ثمن. سوف يقوم برنامج أمان البريد الإلكتروني بفحص الرسائل التي تدخل صندوق الوارد الخاص بك بحثًا عن أدلة على البرامج الضارة والنوايا الخبيثة ومحاولات انتحال الشخصية، وسوف يمنع الرسائل من دخول صندوق الوارد الخاص بك في المقام الأول إذا كانت تتضمن أيًا من هذه المؤشرات.

تساعد برامج وتطبيقات حماية عناوين URL في حماية كل نقرة يقوم بها المستخدمون على أي جهاز يستخدمونه لمنعهم من النقر على روابط ضارة.

حدد المعلومات الأكثر حساسية بالنسبة لك.

عندما تفهم ما هي المعلومات التي لديك والتي تعتبر مهمة للمخترق، يصبح من الأسهل تحديد المعلومات التي تحتاج إلى تأمينها من المخترق. ونظرًا لأن جواهر التاج الخاصة بمؤسستك ستكون مختلفة عن تلك الخاصة بالمؤسسات الأخرى، فمن الأهمية بمكان أن تقوم بتنفيذ هذا الإجراء بنفسك. لا يوجد شيء مثل "مقاس واحد يناسب الجميع".

التحقق من هوية الأشخاص المشاركين في معاملة أو اتصال.

تأكد من أنك تتعامل مع الشخص الذي يدّعي هويته. في الأنشطة اليومية، يسيطر اللصوص على حسابات بريد إلكتروني شرعية ويستخدمونها لأغراضهم الخبيثة. يُنصح بالاتصال بالمرسل للتأكد من أنه أرسل إليك الرسالة المعنية إذا تلقيت طلب بريد إلكتروني غير مألوف ولكنه صادر من عنوان بريد إلكتروني تعرفه.

أبلغ و ثقّف موظفيك.

إن إحدى الخطوات الرئيسية في منع الهندسة الاجتماعية هي زيادة الوعي والمعلومات حول المشكلة بشكل عام. عندما لا يكون المستخدمون على دراية بتهديدات الهندسة الاجتماعية، فلا يمكنك أن تتوقع منهم اتخاذ الاحتياطات اللازمة للحفاظ على أمان عملك.

حافظ على هدوئك ورباطة جأشك.

لخداع ضحاياهم ودفعهم للتصرف بسرعة، يسعى المهندسون الاجتماعيون إلى بثّ شعورٍ لديهم بالاستعجال، مما يدفعهم إلى تجاهل أي مؤشراتٍ تحذيريةٍ تدل على تعاملهم مع شخصٍ غير موثوق. قبل القيام بأي شيء، خذ نفسًا عميقًا وفكّر جيدًا قبل المتابعة. طالما كانت المعاملة شرعية، فسيكون الطرف الآخر متفهمًا وصبورًا مع الوقت الذي تستغرقه لإكمال إجراءات العناية الواجبة.

التحقق من جميع الروابط.

إذا تلقيت رابطًا مختصرًا، مثل رابط bit.ly، فمن المحتمل أنه

إخفاء عنوان URL ضار. يمكنك استخدام مُوسِّع روابط لاختبار الرابط دون النقر عليه. محرك البحث DuckDuckGo مُدمج فيه مُوسِّع روابط، مما يسمح لك برؤية ما وراء عنوان URL المختصر.