تُستخدَم تقنيات الهندسة الاجتماعية بشكل متزايد في عمليات الاحتيال واختراق البيانات. وقد أصدرت شركات رائدة في هذا المجال، مثل أغاري وسيمانتك وفيريزون إنتربرايزز، تقارير تُظهر استخدام تقنيات الهندسة الاجتماعية، مثل التصيد الاحتيالي والتصيد الصوتي والتقليد، مع تقنيات القرصنة الرقمية لزيادة فعالية الهجمات، وبالتالي زيادة ربحية المهاجمين. ووفقًا لتقرير فيريزون للتحقيقات في اختراق البيانات لعام 2020 ، فإن 22% من حالات اختراق البيانات المؤكدة كانت ناجمة عن هجمات الهندسة الاجتماعية.

ما هي الهندسة الاجتماعية؟

الهندسة الاجتماعية هي مهارة إقناع الآخرين بالكشف عن معلومات حساسة لمصلحتهم. ومع ذلك، عندما يُستهدف الأفراد، عادةً ما يحاول المُخربون خداعك لتزويدهم بكلمة مرورك أو معلوماتك المصرفية، أو الوصول إلى جهاز الكمبيوتر الخاص بك لتثبيت برامج خبيثة سرًا - مما يتيح لهم الوصول إلى كلمات مرورك ومعلوماتك المصرفية، بالإضافة إلى التحكم في جهاز الكمبيوتر الخاص بك - بهدف سرقة هويتك وسرقة أموالك.

تُنفَّذ هجمات الهندسة الاجتماعية عبر سلسلة من الخطوات. يبدأ المهاجم بالبحث عن الضحية المستهدفة للحصول على المعلومات الأساسية، مثل نقاط الدخول المحتملة وضعف معايير الأمان، اللازمة لتنفيذ الهجوم لاحقًا. ثم يحاول المهاجم كسب ثقة الضحية لتقديم حوافز لتنفيذ أفعال لاحقة تنتهك معايير الأمان، مثل الكشف عن معلومات حساسة أو منح الوصول إلى البنية التحتية الرئيسية.

ما هي التقنيات التي يستخدمها مرتكبو التهديد بالهندسة الاجتماعية؟

تتنوع أشكال وأحجام هجمات الهندسة الاجتماعية، ويمكن تنفيذها في أي مكان يتواصل فيه الناس. فيما يلي أكثر خمسة أنواع شيوعًا من هجمات الهندسة الاجتماعية الرقمية المستخدمة حاليًا.

التصيد الاحتيالي

عمليات التصيد الاحتيالي هي حملات بريد إلكتروني ورسائل نصية مصممة لإثارة شعور بالاستعجال أو الفضول أو الرعب في نفوس ضحاياها. تُعد عمليات التصيد الاحتيالي من أكثر أنواع هجمات الهندسة الاجتماعية شيوعًا. يتم بعد ذلك تشجيع الضحايا على الكشف عن معلومات حساسة، أو النقر على روابط تؤدي إلى مواقع ويب احتيالية، أو فتح مرفقات مصابة ببرامج ضارة.

على سبيل المثال، لنفترض أن رسالة بريد إلكتروني أُرسلت إلى مشتركي إحدى الخدمات الإلكترونية تُبلغهم بانتهاك سياسة تتطلب إجراءً فوريًا من جانبهم، مثل تغيير كلمة المرور. تحتوي الرسالة على رابط لموقع إلكتروني غير قانوني يتطابق بشكل ملحوظ مع النسخة الرسمية، ويطلب من المستخدم إدخال بيانات اعتماده الحالية وكلمة مرور جديدة للمتابعة. بعد إرسال النموذج، تُرسل المعلومات إلى المهاجم.

نظرًا لأن حملات التصيد الاحتيالي ترسل رسائل متشابهة أو متطابقة تقريبًا إلى جميع ضحاياها، فسيكون من الأسهل على خوادم البريد التي يمكنها الوصول إلى أنظمة مشاركة التهديدات اكتشافها ومنعها.

التصيد الاحتيالي بالرمح

على عكس خدع التصيد الاحتيالي التقليدية، يُعد هذا النوع أكثر استهدافًا، حيث يستهدف المهاجم أفرادًا أو شركات محددة. ثم يُخصص اتصالاته بناءً على سمات ضحاياه ومسمياتهم الوظيفية ومعلومات الاتصال الخاصة بهم، وذلك لجعل هجومه يبدو أقل وضوحًا للآخرين. يتطلب التصيد الاحتيالي الموجه جهدًا أكبر بكثير من جانب المهاجم، وقد يستغرق أسابيع أو حتى أشهرًا لإتمامه. كما أن اكتشافه أصعب بكثير، ونسب نجاحه أعلى إذا تم تنفيذه بشكل صحيح.

في سيناريو التصيد الاحتيالي، قد يرسل المهاجم بريدًا إلكترونيًا إلى موظف أو أكثر في شركة ما متظاهرًا بأنه مستشار تكنولوجيا المعلومات في المؤسسة. يُكتب البريد الإلكتروني ويُوقّع بنفس الطريقة التي يُوقّع بها المستشار عادةً، مما يوهم المستلمين بأنهم يتلقون رسالة حقيقية منه. تنصح الرسالة المستلمين بتغيير كلمات مرورهم، وتزودهم برابط يُحيلهم إلى صفحة احتيالية يحصل فيها المهاجم على معلومات تسجيل الدخول ومعلومات أخرى.

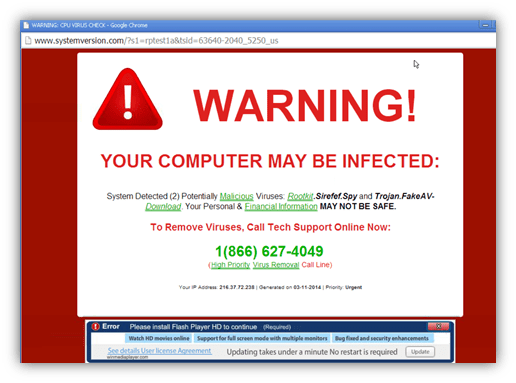

برنامج الرعب

برامج التخويف (Scareware) هي نوع من البرمجيات الخبيثة التي تُغرق ضحاياها بإنذارات كاذبة وتهديدات وهمية. يُوهم المستخدمون بأن نظامهم مصاب ببرمجيات خبيثة، مما يدفعهم إلى تنزيل وتثبيت برامج لا فائدة عملية منها (سوى أنها تعود بالنفع على الجاني) أو أنها برامج خبيثة بحد ذاتها. تُعرف برامج التخويف أيضًا ببرامج الخداع، وبرامج المسح الاحتيالية، وبرامج الاحتيال، وغيرها.

من الأنواع الشائعة لبرامج التخويف الإعلانات المنبثقة التي تبدو شرعية، والتي تظهر في متصفحك أثناء تصفحك للويب، وتعرض عبارات مثل "قد يكون جهاز الكمبيوتر لديك مصابًا ببرامج تجسس خطيرة" أو "قد يكون جهازك مصابًا ببرامج تجسس ضارة". إما أن تعرض هذه الإعلانات تثبيت البرنامج (الذي غالبًا ما يكون ملوثًا ببرامج ضارة) نيابةً عنك، أو توجهك إلى موقع ويب احتيالي حيث يُصاب جهازك ببرامج ضارة.

يتم نقل برامج الاحتيال، المعروفة أحيانًا باسم برامج الخوف، عن طريق رسائل البريد الإلكتروني العشوائية، والتي تصدر تحذيرات مزيفة أو تقدم عروضًا للمستخدمين لشراء خدمات عديمة الفائدة أو خطيرة.

الطعم

تعتمد هجمات الإغراء، كما يوحي المصطلح، على تقديم وعود كاذبة لإثارة جشع الضحية أو فضوله. فهي تخدع المستهلكين وتوقعهم في فخ سرقة معلوماتهم الشخصية أو إصابة أجهزة الكمبيوتر الخاصة بهم ببرامج ضارة.

يُعدّ الإغراء أحد أكثر أشكال نشر البرامج الضارة استهجانًا، إذ يستخدم وسائط مادية لنشرها. ومن الأمثلة على ذلك وضع الطُعم (عادةً ما يكون أقراص فلاش مصابة بالبرامج الضارة) في أماكن ظاهرة بحيث يُضمن للضحايا المحتملين رؤيتها، أو ترك الطُعم في مكان واضح (مثل الحمامات، والمصاعد، ومواقف سيارات الشركة المستهدفة). يتميز الطُعم بمظهر أصلي، مثل ملصق يُصوّره على أنه قائمة رواتب الشركة، مما يُعزز مصداقيته.

يلتقط الضحايا الطُعم بدافع الفضول ويقومون بإدخاله في جهاز الكمبيوتر في العمل أو في المنزل، مما يؤدي إلى التثبيت التلقائي للبرامج الضارة على نظام الكمبيوتر.

ليس بالضرورة أن تُنفَّذ مخططات الإغراء في العالم الواقعي لتكون فعّالة. يحدث الإغراء عبر الإنترنت على شكل إعلانات جذابة تُوجِّه الزوار إلى مواقع ويب ضارة أو تُغريهم بتنزيل تطبيق مُصاب ببرامج ضارة.

التذرع

الاحتيال بالكذب أسلوبٌ يحصل فيه المهاجم على معلوماتٍ عبر سلسلةٍ من الأكاذيب المُصمَّمة بعناية. وكثيرًا ما يلجأ مُرتكبو هذه الخدعة إلى الضحايا مُدَّعين طلب معلوماتٍ حساسة منهم لإتمام مهمةٍ رئيسية.

يبدأ المهاجم عادةً بكسب ثقة ضحيته بانتحال شخصية زملاء عمل، أو ضباط شرطة، أو مسؤولين في البنوك والضرائب، أو غيرهم ممن يملكون صلاحية معرفة ما يجري في مكان عملهم. يطرح المُحتال أسئلة تبدو ضرورية للتحقق من هوية الضحية، لكنها في الواقع تُستخدم للحصول على معلومات شخصية حساسة عنه.

باستخدام هذا الاحتيال، يمكن الحصول على جميع أنواع المعلومات والبيانات المهمة، بما في ذلك أرقام الضمان الاجتماعي والعناوين الشخصية وأرقام الهواتف وسجلات الهاتف وتواريخ الإجازات للموظفين والسجلات المصرفية وحتى المعلومات الأمنية المتعلقة بالمصنع المادي.

إذن، لماذا يستخدم مرتكبو الجرائم السيبرانية الهندسة الاجتماعية؟

لكي ينجح المهاجمون في اختراق الشبكة بالقوة الغاشمة للحصول على بيانات اعتماد، يدركون جيدًا أن الأمر قد يستغرق ساعات أو أيامًا أو أسابيع أو حتى أشهرًا. ومع ذلك، باستخدام تقنيات الهندسة الاجتماعية، يمكن الحصول على بيانات الاعتماد نفسها في غضون دقائق، بدلًا من ساعات أو أيام. على سبيل المثال، كل ما يتطلبه الأمر هو ذريعة مناسبة ومكالمة هاتفية أو بريد إلكتروني لإجبار شخص ما على القيام بشيء ما. بالإضافة إلى ذلك، قد يحاول المهاجم الوصول فعليًا إلى أجهزة الكمبيوتر التي تُشكل شبكة حواسيب الشركة. قد ينتحل المهاجم صفة عامل توصيل أو عامل بناء أو أحد أفراد الدعم الفني لتحقيق ذلك. إن غربلة المعلومات مفتوحة المصدر، أو البحث في حاويات النفايات، أو التحدث مع موظف ساخط، كلها عوامل تُمكن من توليد معلومات يمكن استخدامها للحصول على وصول غير مصرح به. بمجرد وصول المهاجم إلى جهاز الكمبيوتر، يكفي محرك أقراص USB محمول عادي لإصابته.

كيف يمكنني منع الهندسة الاجتماعية؟

يستغل المهندسون الاجتماعيون مشاعر الناس، كالفضول أو الخوف، لجذبهم إلى مخططاتهم وفخاخهم. لذا، توخَّ الحذر إذا أخافتك رسالة بريد إلكتروني، أو إذا بدا لك عرض على موقع إلكتروني مثيرًا للاهتمام، أو إذا وجدتَ مادة إعلامية رقمية متاحة. يمكن تجنب معظم هجمات الهندسة الاجتماعية التي تحدث عبر الإنترنت إذا كنتَ على دراية بمحيطك.

بالإضافة إلى ذلك، يمكن أن تساعدك النصائح التالية على أن تكون أكثر وعيًا بالاختراقات التي تستخدم الهندسة الاجتماعية.

احذر من العروض المغرية. إذا بدا لك عرضٌ ما مُغريًا جدًا، ففكّر فيه مجددًا. ابحث عن الموضوع على جوجل، وستعرف بسرعة ما إذا كان العرض حقيقيًا أم مجرد فخ.

لا تفتح رسائل البريد الإلكتروني أو المرفقات الواردة من أشخاص أو جهات لا تعرفها. لستَ مُلزمًا بالرد على أي بريد إلكتروني إذا كنت لا تعرف مُرسِله. حتى لو كنت تعرف الشخص وتشكك فيما يقوله، تحقق من الأخبار من مصادر أخرى، مثل الهاتف أو موقع مزود الخدمة. تذكر أن عناوين البريد الإلكتروني غالبًا ما تكون مزيفة. حتى البريد الإلكتروني الذي يبدو أنه صادر من مصدر موثوق، قد يكون مُرسِلًا من قِبل مُهاجم.

استخدم المصادقة متعددة العوامل. بيانات اعتماد المستخدم من أهم المعلومات التي يسعى المهاجمون للحصول عليها. يساعد استخدام المصادقة متعددة العوامل على حماية حسابك في حال اختراق النظام. حافظ على تحديث برنامج مكافحة الفيروسات والبرامج الضارة لديك باستمرار. تأكد من تفعيل التحديثات التلقائية، أو اجعل من تنزيل أحدث التحديثات أولًا بأول. تحقق من نظامك من حين لآخر للتأكد من تثبيت التحديثات والبحث عن أي إصابات.

درّبوا، درّبوا، درّبوا أكثر. إن تزويد موظفيكم بتدريب على الوعي السيبراني يُسهم في بناء ثقافة أمنية راسخة، ويجعلهم أقل عرضة لهجمات التصيد الاحتيالي والهندسة الاجتماعية.