Social Engineering ist die Technik, andere durch psychologische Manipulation zur Preisgabe persönlicher Informationen zu bewegen. Solche Machenschaften gibt es schon lange, lange vor der Erfindung des Internets und von Computern. Kriminelle nutzen Social-Engineering-Methoden, weil es im Gegensatz zu Software- oder Hardware-Hackern deutlich einfacher ist, das natürliche Vertrauen der Menschen auszunutzen. Diese Seite informiert darüber, was Social Engineering ist, wie es sich von anderen Formen des Social Engineering unterscheidet, wie man einen Social-Engineering-Angriff erkennt und wie man sich vor Social-Engineering-Betrug schützt.

Wie man Social Engineering erkennt.

Kommen wir gleich zur Sache und besprechen wir die Frage, deren Antwort Sie hier suchen: Wie erkennt man Social Engineering?

Sie werden aufgefordert, Ihre persönlichen Daten zu "bestätigen".

Eine gängige Taktik von Social Engineers besteht darin, ein Problem zu erzeugen, das Sie dazu veranlassen soll, Ihre Daten zu „bestätigen“, indem Sie auf einen angezeigten Link klicken und Informationen in ein Formular eingeben. Dank des entsprechenden Brandings und der korrekten Kennzeichnung kann die verlinkte Seite authentisch wirken.

Erstellung eines dringenden Bedarfs.

Social Engineers nutzen Rhetorik, die bei ihren Opfern Panik auslöst, um sie zu unüberlegten Reaktionen zu bewegen. Bevor Sie eine dringende Überweisung tätigen, vergewissern Sie sich daher unbedingt, dass die Angelegenheit ernst gemeint ist.

Wir bitten Sie um Hilfe oder Spenden.

[fusion_text][fusion_text rule_style="default" hide_on_mobile="small-visibility,medium-visibility,large-visibility" sticky_display="normal,sticky" text_transform="none" animation_direction="left" animation_speed="0.3"]Social Engineers kontaktieren möglicherweise freundliche und hilfsbereite Menschen mit der Bitte um Spenden für gemeinnützige Zwecke. Sie können viel über Sie erfahren, indem sie Sie in sozialen Medien recherchieren und herausfinden, welche gemeinnützigen Organisationen, Katastrophenhilfemaßnahmen und politischen Kampagnen Sie am ehesten unterstützen.[/fusion_text][fusion_text rule_style="default" hide_on_mobile="small-visibility,medium-visibility,large-visibility" sticky_display="normal,sticky" text_transform="none" animation_direction="left" animation_speed="0.3"]

Eine Frage beantworten, die man gar nicht gestellt hat.

Social Engineers könnten sich als Kundendienstmitarbeiter eines Unternehmens ausgeben, mit dem Sie geschäftlich zu tun haben, und Ihnen eine Nachricht senden, die den Anschein erweckt, als würde sie auf eine Hilfsanfrage antworten. Selbst wenn Sie zu diesem Zeitpunkt keine Frage gestellt haben, könnten Sie die Gelegenheit nutzen, um Hilfe bei einem bestehenden Problem zu erhalten.

Arten von Social Engineering.

Kompromittierung geschäftlicher E-Mails.

Social Engineering ist mit Abstand die am schnellsten wachsende und häufigste Form von E-Mail-Angriffen. Angreifer können sich Zugang zu E-Mail-Konten verschaffen, indem sie Benutzernamen und Passwort im Darknet kaufen, das Passwort knacken oder die Zugangsdaten per Phishing abgreifen. Anschließend nutzen sie dieses Konto, um E-Mails an die Kontakte des Kontoinhabers zu versenden. Diese E-Mails können Links enthalten, die beim Anklicken Schadsoftware verbreiten. Da die Empfänger glauben, einen Link von einem Freund oder Kollegen erhalten zu haben, ist die Wahrscheinlichkeit höher, dass sie darauf klicken. Gelangt ein Angreifer in das E-Mail-Konto einer Führungskraft, sendet er häufig E-Mails an die Finanzabteilung mit der Aufforderung, dringend Geld auf ein bestimmtes Bankkonto zu überweisen. So gehen Angreifer üblicherweise vor. Diese Angriffe sind oft erfolgreich, weil sie den Empfänger unter Zeitdruck setzen. Daher handeln sie unüberlegt und folgen der Aufforderung.

Phishing.

Wenn jemand eine Phishing-E-Mail erhält, sieht diese so aus, als käme sie von einer vertrauenswürdigen Quelle, beispielsweise einem Unternehmen oder einem bekannten Kollegen. Meistens wird das Opfer aufgefordert, auf einen Link zu klicken und sich in eines seiner Online-Konten einzuloggen. Klickt man auf diesen Link, landet man auf einer völlig anderen Webseite. Der Link ist so gestaltet, dass er der Webseite, auf der sich das Opfer zu befinden glaubt, täuschend ähnlich sieht. Sobald sich das Opfer auf der gefälschten Webseite anmeldet, gibt es dem Angreifer seine Zugangsdaten preis.

Das folgende Beispiel zeigt, wie eine Phishing-E-Mail aussehen kann.

Vortäuschung einer falschen Absicht.

Pretexting wird üblicherweise physisch durchgeführt. Der Angreifer gibt sich eine falsche Identität zu und erfindet eine Geschichte, um sein Opfer zur Preisgabe wertvoller Informationen zu bewegen, die er dann in seinen Besitz bringt. Betroffenen wird beispielsweise erzählt, sie seien Erben eines Testaments einer kürzlich verstorbenen Tante. Der Angreifer fordert das Opfer auf, seine Identität durch Angabe der Sozialversicherungsnummer zu bestätigen. Ein Angreifer könnte sich auch als externer IT-Auditor ausgeben und so die Sicherheitsmitarbeiter eines Unternehmens dazu bringen, ihm vertrauliche Informationen preiszugeben.

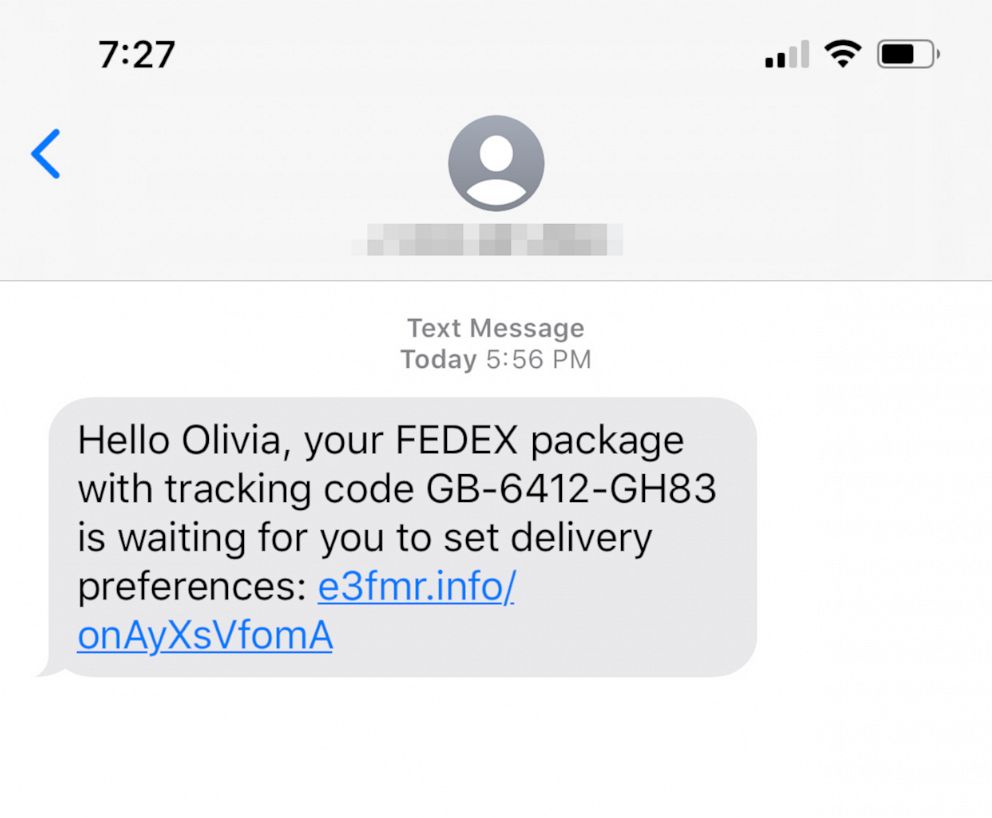

SMiShing.

Ähnlich wie Phishing E-Mails und Vishing Telefonanrufe nutzen, verwendet SMiShing SMS, um Opfern Geld abzunehmen. Da SMS oft mehr Vertrauen genießen als E-Mails, ist dieser neue Trend umso besorgniserregender. Die Risiken unbekannter Links in E-Mails gelten zwar nicht für Links in SMS, doch viele Menschen wissen nicht, wie sie auf eine SMiShing-SMS reagieren sollen. So läuft es üblicherweise ab: Ihnen wird täglich ein erfundener Dienst in Rechnung gestellt. Es gibt einen Link, über den Sie den Dienst abbestellen und die Kosten sparen können. Außerdem werden Sie nach Ihren persönlichen Daten gefragt, um Ihre Entscheidung zu treffen. Wenn Sie einen Dienst abonniert haben, den Sie kündigen möchten, ignorieren Sie diese Nachricht.

Vishing.

Wenn Sie jemand anruft und nach Geld fragt, handelt es sich um Phishing, auch bekannt als „Voice-Phishing“. Angreifer geben sich als Ihnen bekannte Autorität aus, beispielsweise als Finanzinstitut oder Regierungsbehörde, um an Ihre Daten zu gelangen. Durch die Manipulation der Anrufer-ID (Caller-ID-Spoofing) kann der Anruf so aussehen, als käme er von einer vertrauenswürdigen Quelle. Die meisten Vishing-Betrüger operieren außerhalb der USA. Ziel des Spoofings ist es, das Vertrauen des Opfers zu gewinnen und es glauben zu lassen, der Anrufer sei tatsächlich der, für den er sich ausgibt. Das Opfer nimmt den Anruf dann an und glaubt ihm.

Wie kann ich mich schützen und Social Engineering verhindern?

Nutzen Sie sichere E-Mail-Software zu Ihrem Vorteil.

Social-Engineering-Angriffe, bei denen sich Angreifer als Führungskräfte, Mitarbeiter, Geschäftspartner oder bekannte Internetunternehmen ausgeben, um ahnungslose Kunden betrügerisch um Geld oder Daten zu bringen, müssen unbedingt verhindert werden. E-Mail-Sicherheitssoftware scannt eingehende Nachrichten auf Anzeichen von Schadsoftware, böswilliger Absicht und Identitätsdiebstahl und verhindert, dass Nachrichten mit solchen Indikatoren überhaupt erst in Ihren Posteingang gelangen.

URL-Schutzsoftware und -anwendungen helfen dabei, jeden Klick Ihrer Nutzer auf jedem verwendeten Gerät zu schützen, um zu verhindern, dass sie auf schädliche Links klicken.

Identifizieren Sie die Informationen, die für Sie am sensibelsten sind.

Wenn Sie wissen, welche Informationen für Hacker wichtig sind, können Sie leichter erkennen, welche Informationen Sie vor Hackern schützen müssen. Da die wichtigsten Daten Ihres Unternehmens sich von denen anderer Unternehmen unterscheiden, ist es unerlässlich, dass Sie dieses Verfahren selbst durchführen. Es gibt keine Universallösung.

Überprüfen Sie die Identität der an einer Transaktion oder Kommunikation Beteiligten.

Vergewissern Sie sich, dass Sie tatsächlich mit der Person kommunizieren, die sich als diese ausgibt. Betrüger übernehmen häufig die Kontrolle über legitime E-Mail-Konten und missbrauchen diese für ihre kriminellen Machenschaften. Sollten Sie eine ungewöhnliche E-Mail-Anfrage von einer Ihnen bekannten Adresse erhalten, empfiehlt es sich, den Absender anzurufen und zu bestätigen, dass die Nachricht tatsächlich von ihm stammt.

Informieren und schulen Sie Ihre Mitarbeiter.

Ein entscheidender Schritt zur Prävention von Social Engineering ist die Sensibilisierung für das Problem und die Verbreitung von Informationen darüber. Wenn Ihre Nutzer die Bedrohungen durch Social Engineering nicht kennen, können Sie nicht erwarten, dass sie die notwendigen Vorsichtsmaßnahmen zum Schutz Ihres Unternehmens ergreifen.

Bewahren Sie Ruhe und Gelassenheit.

Um ihre Opfer zu schnellem Handeln zu verleiten, versuchen Social Engineers, ein Gefühl der Dringlichkeit zu erzeugen, sodass diese Warnsignale ignorieren, die auf eine unseriöse Person hindeuten. Bevor Sie etwas unternehmen, atmen Sie tief durch und betrachten Sie die Angelegenheit in Ruhe. Solange die Transaktion legitim ist, wird Ihr Gegenüber Verständnis und Geduld für die Zeit aufbringen, die Sie für Ihre Recherche benötigen.

Alle Links prüfen.

Wenn Sie einen gekürzten Link erhalten, beispielsweise einen bit.ly-Link, ist es möglich, dass es sich um Folgendes handelt:

Eine schädliche URL kann verborgen werden. Mit einem Link-Expander können Sie den Link testen, ohne ihn anzuklicken. Die Suchmaschine DuckDuckGo verfügt über einen integrierten Link-Expander, mit dem Sie den Inhalt einer Kurz-URL einsehen können.