Social-Engineering-Techniken werden immer häufiger für Betrug und Datenlecks eingesetzt. Branchenführer wie Agari, Symantec und Verizon Enterprises haben Berichte veröffentlicht, die zeigen, dass Social-Engineering-Techniken wie Phishing, Vishing und Imitation in Kombination mit digitalen Hacking-Methoden genutzt werden, um Angriffe effektiver und letztendlich profitabler für die Angreifer zu gestalten. Laut dem Verizon Data Breach Investigations Report 2020 waren 22 Prozent der bestätigten Datenlecks auf Social-Engineering-Angriffe zurückzuführen.

Was ist Social Engineering?

Social Engineering ist die Kunst, andere dazu zu bringen, sensible Informationen zum eigenen Vorteil preiszugeben. Werden Einzelpersonen ins Visier genommen, versuchen die Täter in der Regel, sie durch Tricks dazu zu bringen, ihnen Passwörter oder Bankdaten zu übermitteln oder sich Zugang zu ihrem Computer zu verschaffen, um heimlich Schadsoftware zu installieren. Diese ermöglicht ihnen den Zugriff auf Passwörter und Bankdaten sowie die Kontrolle über den Computer, um Identitätsdiebstahl und Gelddiebstahl zu begehen.

Social-Engineering -Angriffe erfolgen in mehreren Schritten. Zunächst recherchiert der Angreifer das Zielobjekt, um wichtige Hintergrundinformationen zu sammeln, beispielsweise potenzielle Schwachstellen und Sicherheitslücken, die für den späteren Angriff benötigt werden. Anschließend versucht er, das Vertrauen des Opfers zu gewinnen, um es zu späteren sicherheitsverletzenden Handlungen zu bewegen, wie etwa der Weitergabe sensibler Informationen oder dem Gewähren von Zugang zu kritischer Infrastruktur.

Welche Techniken nutzen Akteure im Bereich Social Engineering?

Social-Engineering-Angriffe treten in vielfältigen Formen auf und können überall dort durchgeführt werden, wo Menschen miteinander in Kontakt treten. Im Folgenden werden die fünf gängigsten Arten von Social-Engineering-Angriffen vorgestellt, die aktuell eingesetzt werden.

Phishing

Phishing-Betrugsversuche sind E-Mail- und SMS-Kampagnen, die darauf abzielen, bei den Opfern ein Gefühl der Dringlichkeit, Neugier oder Angst zu erzeugen. Phishing-Betrug zählt zu den häufigsten Formen von Social-Engineering-Angriffen. Die Opfer werden dazu verleitet, sensible Informationen preiszugeben, auf Links zu betrügerischen Webseiten zu klicken oder mit Schadsoftware infizierte Anhänge zu öffnen.

Nehmen wir beispielsweise eine E-Mail an, die Abonnenten eines Online-Dienstes über einen Richtlinienverstoß informiert und sie zum sofortigen Handeln auffordert, etwa zur Änderung ihres Passworts. Die E-Mail enthält einen Link zu einer illegalen Website, die der offiziellen Version täuschend ähnlich sieht. Der ahnungslose Nutzer wird dort aufgefordert, seine aktuellen Zugangsdaten sowie ein neues Passwort einzugeben. Nach dem Absenden des Formulars werden die Informationen an den Angreifer übermittelt.

Da Phishing-Kampagnen ähnliche oder nahezu identische Nachrichten an alle ihre Opfer versenden, können Mailserver, die Zugriff auf Systeme zum Austausch von Bedrohungen haben, diese leichter erkennen und verhindern.

Speer-Phishing

Im Gegensatz zum klassischen Phishing handelt es sich hierbei um eine gezieltere Variante, bei der Angreifer gezielt bestimmte Personen oder Unternehmen ins Visier nehmen. Sie personalisieren ihre Kommunikation anhand der Merkmale, Berufsbezeichnungen und Kontakte ihrer Opfer, um den Angriff für Außenstehende weniger auffällig zu machen. Spear-Phishing ist für den Angreifer deutlich aufwendiger und kann Wochen oder sogar Monate dauern. Korrekt durchgeführte Angriffe sind wesentlich schwieriger zu erkennen und weisen höhere Erfolgsquoten auf.

Bei einem Spear-Phishing-Angriff sendet ein Angreifer eine E-Mail an einen oder mehrere Mitarbeiter eines Unternehmens und gibt sich dabei als IT-Berater der Organisation aus. Die E-Mail ist exakt so formuliert und unterschrieben, wie es der Berater üblicherweise tun würde, sodass die Empfänger glauben, eine authentische Nachricht von ihm zu erhalten. In der E-Mail werden die Empfänger aufgefordert, ihre Passwörter zu ändern, und erhalten einen Link, der sie auf eine gefälschte Webseite weiterleitet. Dort erlangt der Angreifer ihre Zugangsdaten und weitere Informationen.

Scareware

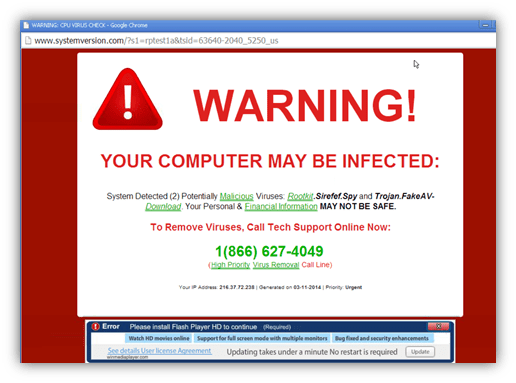

Scareware ist eine Art Schadsoftware, die Opfer mit Fehlalarmen und vorgetäuschten Bedrohungen überhäuft. Nutzer werden dazu verleitet zu glauben, ihr System sei mit Schadsoftware infiziert, und laden und installieren Software herunter, die keinen praktischen Nutzen hat (außer dem Angreifer zu nützen) oder selbst Schadsoftware ist. Scareware ist unter anderem auch als Täuschungssoftware, betrügerische Scannersoftware und Fraudware bekannt.

Eine typische Form von Scareware sind die täuschend echt wirkenden Pop-up-Werbeanzeigen, die beim Surfen im Internet in Ihrem Browser erscheinen und Formulierungen wie „Ihr Computer könnte mit gefährlichen Spyware-Programmen infiziert sein“ oder „Ihr Rechner könnte mit schädlichen Spyware-Programmen infiziert sein“ anzeigen. Entweder wird Ihnen die Installation des Programms angeboten (das häufig mit Schadsoftware verseucht ist), oder Sie werden auf eine betrügerische Website weitergeleitet, auf der Ihr Rechner mit Schadsoftware infiziert wird.

Betrügerische Software, manchmal auch Scareware genannt, wird über Spam-E-Mails verbreitet, die gefälschte Warnungen ausgeben oder den Benutzern Angebote zum Kauf nutzloser oder gefährlicher Dienstleistungen unterbreiten.

Köder

Bei sogenannten Köderangriffen wird, wie der Name schon sagt, ein falsches Versprechen gemacht, um die Gier oder Neugierde des Opfers zu wecken. Verbraucher werden so in eine Falle gelockt, in der ihre persönlichen Daten gestohlen oder ihre Computer mit Schadsoftware infiziert werden.

Köderangriffe zählen zu den verhasstesten Methoden der Malware-Verbreitung, da sie physische Datenträger nutzen. Beispiele hierfür sind das Auslegen des Köders (meist infizierte USB-Sticks) an auffälligen Orten, wo potenzielle Opfer ihn garantiert sehen, oder das Platzieren des Köders in aller Öffentlichkeit (z. B. in Toiletten, Aufzügen oder auf dem Parkplatz eines angegriffenen Unternehmens). Der Köder sieht authentisch aus, beispielsweise durch ein Etikett, das ihn als Gehaltsliste des Unternehmens tarnt, was seine Glaubwürdigkeit erhöht.

Die Opfer nehmen den Köder aus Neugier auf und stecken ihn in einen Computer am Arbeitsplatz oder zu Hause, was zur automatischen Installation von Schadsoftware auf dem Computersystem führt.

Köderstrategien müssen nicht in der realen Welt stattfinden, um wirksam zu sein. Sie erfolgen online in Form von ansprechenden Werbeanzeigen, die Besucher auf schädliche Webseiten weiterleiten oder sie zum Herunterladen einer mit Schadsoftware infizierten Anwendung verleiten.

Vorwand

Pretexting ist eine Betrugsmasche, bei der Angreifer Informationen erlangen, indem sie eine Reihe sorgfältig ausgearbeiteter Lügen erzählen. Die Täter kontaktieren ihre Opfer häufig, indem sie vorgeben, sensible Informationen zu benötigen, um eine wichtige Aufgabe zu erledigen.

Der Angreifer gewinnt in der Regel zunächst das Vertrauen seines Opfers, indem er sich als Arbeitskollege, Polizist, Bank- oder Finanzbeamter oder andere Personen ausgibt, die über die Vorgänge am Arbeitsplatz informiert sind. Der Betrüger stellt Fragen, die scheinbar der Identitätsprüfung des Opfers dienen, tatsächlich aber dazu genutzt werden, sensible persönliche Daten zu erlangen.

Durch diesen Betrug können alle Arten von wichtigen Informationen und Daten erlangt werden, darunter Sozialversicherungsnummern, Privatadressen und Telefonnummern, Telefonprotokolle, Urlaubsdaten von Mitarbeitern, Bankunterlagen und sogar Sicherheitsinformationen zu einer physischen Anlage.

Warum also nutzen Cyberangreifer Social Engineering?

Um sich erfolgreich per Brute-Force-Angriff Zugangsdaten in ein Netzwerk zu verschaffen, ist Angreifern bewusst, dass dies Stunden, Tage, Wochen oder sogar Monate dauern kann. Mithilfe von Social-Engineering-Techniken lassen sich dieselben Zugangsdaten jedoch innerhalb von Minuten erbeuten. Beispielsweise genügt ein passender Vorwand und ein Anruf oder eine E-Mail, um jemanden zu einer Handlung zu bewegen. Darüber hinaus kann ein Angreifer versuchen, physischen Zugang zu den Computern des Firmennetzwerks zu erlangen. Dazu kann er sich als Lieferant, Bauarbeiter oder Mitarbeiter des technischen Supports ausgeben. Das Durchforsten von Open-Source-Informationen, das Durchsuchen von Müllcontainern oder Gespräche mit unzufriedenen Mitarbeitern können Informationen liefern, die für einen unbefugten Zugriff genutzt werden können. Sobald der Angreifer Zugriff auf den Computer erlangt hat, genügt ein handelsüblicher USB-Stick, um ihn zu infizieren.

Wie kann ich Social Engineering verhindern?

Social Engineers nutzen Emotionen wie Neugier oder Angst aus, um Menschen in ihre Maschen und Fallen zu locken. Seien Sie daher vorsichtig, wenn Sie eine E-Mail beunruhigt, ein Angebot auf einer Website verlockend erscheint oder Sie versehentlich herumliegende digitale Medien finden. Die meisten Social-Engineering-Angriffe im Internet lassen sich vermeiden, wenn Sie aufmerksam sind.

Die folgenden Tipps können Ihnen außerdem helfen, sich der Hacks bewusster zu werden, die Social Engineering nutzen.

Seien Sie vorsichtig bei verlockenden Angeboten. Wenn ein Angebot zu gut klingt, um wahr zu sein, sollten Sie es sich noch einmal überlegen. Eine kurze Google-Suche hilft Ihnen schnell herauszufinden, ob das Angebot seriös ist oder eine Falle.

Öffnen Sie keine E-Mails oder Anhänge von unbekannten Absendern. Sie müssen nicht auf E-Mails antworten, deren Absender Sie nicht kennen. Selbst wenn Sie die Person kennen und deren Aussagen verdächtig finden, überprüfen Sie die Informationen über andere Quellen, z. B. telefonisch oder auf der Website Ihres Anbieters. Bedenken Sie, dass E-Mail-Adressen häufig gefälscht sind. Selbst eine E-Mail, die scheinbar von einer vertrauenswürdigen Quelle stammt, kann von einem Angreifer versendet worden sein.

Nutzen Sie die Zwei-Faktor-Authentifizierung. Benutzerdaten gehören zu den wertvollsten Informationen, die Angreifer besitzen wollen. Die Zwei-Faktor-Authentifizierung schützt Ihr Konto im Falle eines Systemangriffs. Halten Sie Ihre Antiviren- und Malware-Schutzsoftware stets aktuell. Aktivieren Sie automatische Updates oder laden Sie die neuesten Virensignaturen täglich herunter. Überprüfen Sie Ihr System regelmäßig auf installierte Updates und mögliche Infektionen.

Schulung, Schulung und nochmals Schulung. Die Bereitstellung von Schulungen zur Sensibilisierung für Cybersicherheit für Ihre Mitarbeiter kann dazu beitragen, eine solide Sicherheitskultur aufzubauen und Ihre Mitarbeiter weniger anfällig für Phishing- und Social-Engineering-Angriffe zu machen.