La ingeniería social es la técnica de persuadir a otros para que divulguen información personal mediante manipulación psicológica. Este tipo de exploits ha existido desde hace mucho tiempo, mucho antes de la invención de internet y las computadoras. Los delincuentes emplean métodos de ingeniería social porque, a diferencia de los hackers de software o hardware, aprovechar la predisposición natural a confiar es mucho más fácil que los ataques de software o hardware. El propósito de esta página es proporcionar información sobre qué es la ingeniería social, en qué se diferencia de otras formas de ingeniería social, cómo detectar un ataque de ingeniería social y cómo evitar ser víctima de estafas de ingeniería social.

Cómo reconocer la ingeniería social.

Vamos a entrar directamente en materia y analizar la pregunta que usted vino a buscar respuesta aquí: cómo reconocer la ingeniería social.

Se le solicitará que "verifique" su información personal.

Una táctica empleada por los ingenieros sociales es crear un problema que requiere que verifiques tus datos haciendo clic en un enlace mostrado e ingresando información en un formulario. Con la marca y el etiquetado adecuados, el enlace puede parecer auténtico.

Creando un requerimiento urgente.

Los ingenieros sociales utilizan una retórica que genera pánico en sus víctimas para obligarlas a reaccionar sin pensar. Siempre que alguien le pida una transferencia bancaria urgente, verifique que la acción que va a realizar sea legítima antes de proceder.

Pidiendole ayuda o donaciones.

[/fusion_text][fusion_text rule_style="default" hide_on_mobile="small-visibility,medium-visibility,large-visibility" sticky_display="normal,sticky" text_transform="none" animation_direction="left" animation_speed="0.3"]Los ingenieros sociales pueden acercarse a personas amables y simpáticas para solicitarles donaciones a organizaciones sin fines de lucro. Pueden aprender mucho sobre ti buscándote en redes sociales y viendo qué organizaciones sin fines de lucro, iniciativas de ayuda humanitaria y campañas políticas apoyas con mayor frecuencia.[/fusion_text][fusion_text rule_style="default" hide_on_mobile="small-visibility,medium-visibility,large-visibility" sticky_display="normal,sticky" text_transform="none" animation_direction="left" animation_speed="0.3"]

Respondiendo una pregunta que no hiciste.

Los ingenieros sociales podrían hacerse pasar por un representante de atención al cliente de una empresa con la que usted trabaja y enviar un mensaje que aparentemente responde a una solicitud de asistencia. Incluso si no hizo ninguna pregunta en ese momento, podría aprovechar la oportunidad para obtener ayuda con un problema que ha estado teniendo.

Tipos de ingeniería social.

Compromiso de correo electrónico empresarial.

Sin duda, la forma más común y de mayor crecimiento de ingeniería social. Un atacante puede obtener la cuenta de correo electrónico de alguien comprando su nombre de usuario y contraseña en la dark web, descifrando su contraseña o phishing para obtener su información de inicio de sesión. El hacker usaría esta cuenta para comenzar a enviar correos electrónicos a las personas en la lista de contactos de la cuenta. Estos correos electrónicos pueden contener enlaces que podrían propagar archivos maliciosos si se hace clic en ellos, ya que si los usuarios creen que un enlace les fue enviado por un amigo o colega, es más probable que hagan clic en él. Si el atacante accede al correo electrónico de un ejecutivo, a menudo enviará correos electrónicos al equipo de finanzas diciéndoles que realicen transferencias urgentes de fondos a una cuenta bancaria específica. Así es como suelen hacerlo. Estos ataques suelen funcionar porque hacen que el destinatario sienta que necesita actuar rápidamente, para que no piense en lo que está haciendo y simplemente lo haga.

Suplantación de identidad (phishing).

Cuando alguien recibe un correo electrónico de phishing, parecerá provenir de una fuente de confianza, como una empresa o un amigo con el que suele trabajar. Generalmente, se le pide a la víctima que haga clic en un enlace e inicie sesión en una de sus cuentas web. Si alguien hace clic en este enlace, accederá a un sitio web completamente diferente. El enlace está configurado para parecerse exactamente al sitio web en el que la víctima cree estar. Cuando la víctima accede al sitio falsificado e inicia sesión, simplemente le proporciona al atacante su información de inicio de sesión.

El siguiente ejemplo muestra cómo podría verse un correo electrónico de phishing.

Pretextos.

El pretexto suele realizarse físicamente. El atacante inventa una identidad falsa e inventa una historia para que su víctima le proporcione información valiosa y así poder obtenerla. A las víctimas objetivo se les puede decir que son beneficiarios del testamento de una tía fallecida recientemente. El atacante les indicará que deben demostrar su identidad dándoles su número de la seguridad social. Un atacante podría hacerse pasar por un auditor informático externo y conseguir que el personal de seguridad de una empresa les proporcione información privada.

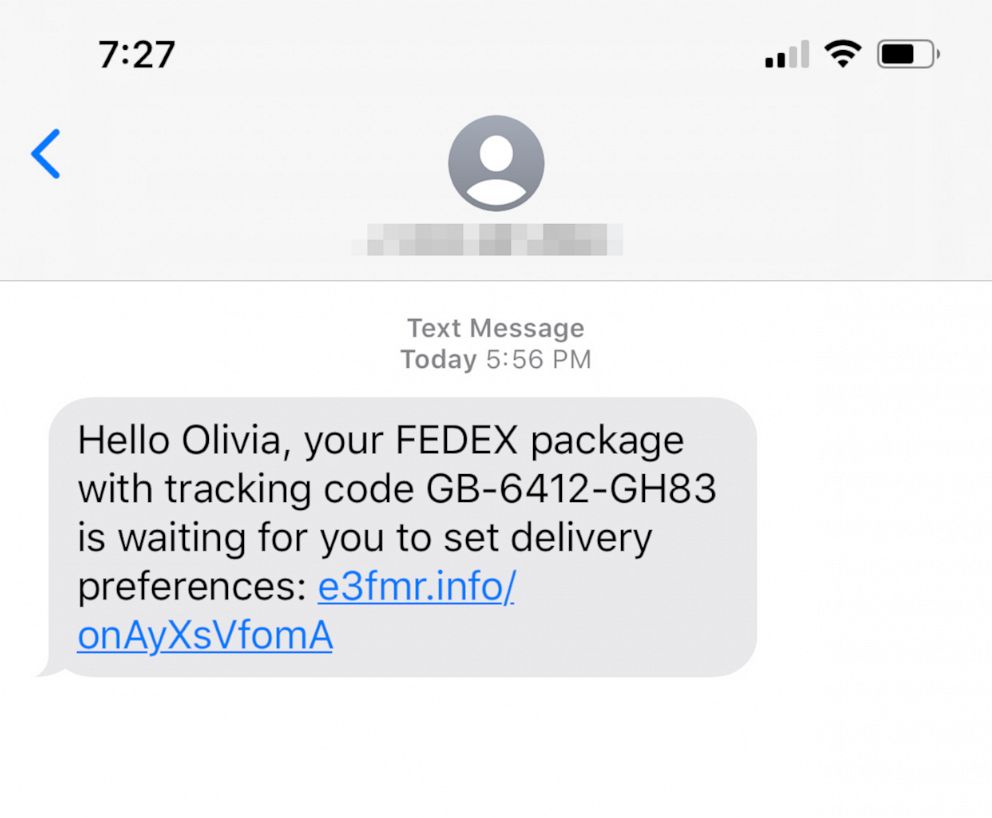

SMiShing.

De la misma manera que el phishing usa el correo electrónico y el vishing las llamadas telefónicas, el SMiShing usa mensajes de texto para obtener dinero de la víctima. Las personas tienden a confiar más en los mensajes de texto que en los correos electrónicos, lo que hace que esta nueva tendencia sea aún más preocupante. Los riesgos de hacer clic en enlaces desconocidos en un correo electrónico no se han extendido a los enlaces en mensajes de texto; demasiadas personas no saben qué hacer cuando se enfrentan a un mensaje de SMiShing. Así es como suele funcionar: Se te cobrará cada día por un servicio inventado. Hay un enlace que te permite elegir no usar el servicio y no pagarlo. También te pide tu información personal para que puedas elegir. Si te suscribiste a un servicio que quieres cancelar, no le prestes atención a este mensaje.

Vishing.

Cuando alguien te llama y te pide dinero, está haciendo phishing o "phishing de voz". Los atacantes buscan hacerse pasar por una autoridad conocida, como una institución financiera o una entidad gubernamental, al intentar obtener tu información. La suplantación de identidad permite a un atacante simular que su llamada proviene de una fuente confiable. La mayoría de los estafadores de vishing comienzan fuera de Estados Unidos. La suplantación busca ganarse la confianza de la víctima y hacerle creer que quien llama es quien dice ser. Luego, contestan la llamada y creen que es quien dice ser.

¿Cómo puedo protegerme y prevenir la ingeniería social?

Utilice un software de correo electrónico seguro a su favor.

Los ataques de ingeniería social, que tienen como objetivo suplantar la identidad de sus ejecutivos, empleados, socios comerciales y empresas de Internet conocidas para recolectar dinero o datos de manera fraudulenta de sus consumidores desprevenidos, deben evitarse a toda costa. El software de seguridad de correo electrónico escaneará los mensajes que ingresen a su bandeja de entrada en busca de evidencia de malware, intenciones maliciosas e intentos de suplantación de identidad, y evitará que los mensajes ingresen a su bandeja de entrada en primer lugar si incluyen alguno de estos indicadores.

El software y las aplicaciones de protección de URL ayudan a proteger cada clic que realizan sus usuarios en cualquier dispositivo que utilicen para evitar que hagan clic en enlaces dañinos.

Identifique la información que es más sensible para usted.

Cuando comprende qué información tiene que es importante para un hacker, se vuelve más fácil identificar qué información necesita proteger de un hacker. Debido a que las joyas de la corona de su organización serán distintas a las de otras organizaciones, es fundamental que lleve a cabo este procedimiento por su cuenta. No existe tal cosa como "una talla para todos".

Verificar la identificación de los involucrados en una transacción o comunicación.

Asegúrese de estar trabajando con la persona que dice ser quien dice ser. En el día a día, los ladrones toman el control de cuentas de correo electrónico legítimas y las utilizan para llevar a cabo sus actividades maliciosas. Se recomienda llamar al remitente para confirmar que realmente le envió el mensaje en cuestión si recibe una solicitud de correo electrónico inusual, pero que proviene de una dirección que reconoce.

Informe y eduque a sus empleados.

Uno de los pasos clave para prevenir la ingeniería social es generar conciencia e información sobre el problema en general. Cuando sus usuarios no son conscientes de las amenazas de la ingeniería social, no puede esperar que tomen las precauciones necesarias para mantener su negocio seguro.

Mantenga la calma y la compostura.

Para engañar a sus víctimas y que actúen con rapidez, los ingenieros sociales se esfuerzan por generar en ellas un sentido de urgencia, haciéndoles ignorar cualquier indicio de que están tratando con alguien falso. Antes de actuar, respire hondo y analice el asunto con la mente despejada antes de proceder. Siempre que la transacción sea legítima, la otra parte será comprensiva y paciente con el tiempo que le tome completar la diligencia debida.

Revisa todos los enlaces

Si recibe un enlace acortado, como un enlace bit.ly, es posible que sea

Ocultar una URL maliciosa. Puedes usar un extensor de enlaces para probar el enlace sin hacer clic en él. DuckDuckGo, el motor de búsqueda, tiene un extensor de enlaces integrado que te permite ver qué hay detrás de una URL corta.