Las técnicas de ingeniería social se utilizan cada vez más en fraudes y filtraciones de datos. Líderes del sector como Agari, Symantec y Verizon Enterprises han publicado informes que demuestran que técnicas de ingeniería social como el phishing, el vishing y la imitación se utilizan junto con técnicas de hacking digital para que los ataques sean más efectivos y, en última instancia, más rentables para los atacantes. El 22 % de las filtraciones de datos confirmadas, según el Informe de Investigaciones de Filtraciones de Datos de Verizon de 2020 , fueron causadas por ataques de ingeniería social.

¿Qué es la ingeniería social?

La ingeniería social es la habilidad de persuadir a otros para que revelen información confidencial en beneficio propio. Sin embargo, cuando se ataca a personas, los actores maliciosos suelen intentar engañarte para que les proporciones tu contraseña o información bancaria, o para que accedan a tu ordenador e instalen en secreto software malicioso que les dará acceso a tus contraseñas e información bancaria, así como al control de tu ordenador, para robar tu identidad y tu dinero.

Los ataques de ingeniería social se llevan a cabo mediante una serie de pasos. Inicialmente, el atacante investiga a la víctima para obtener información esencial, como posibles puntos de entrada y estándares de seguridad laxos, que se requerirán para llevar a cabo el ataque posteriormente. Posteriormente, el atacante intenta ganarse la confianza de la víctima para incitarla a cometer actos posteriores que violen las normas de seguridad, como divulgar información confidencial o permitir el acceso a infraestructura clave.

¿Qué técnicas utilizan los actores de amenazas de ingeniería social?

Los ataques de ingeniería social se presentan en diversas formas y tamaños, y pueden llevarse a cabo en cualquier lugar donde las personas se conectan. A continuación, se presentan los cinco tipos más populares de ataques de ingeniería social digital que se utilizan actualmente.

Suplantación de identidad (phishing)

Las estafas de phishing son campañas de correo electrónico y mensajes de texto diseñadas para infundir urgencia, curiosidad o terror en las víctimas. Son uno de los tipos más comunes de ataques de ingeniería social. Se les anima a divulgar información confidencial, hacer clic en enlaces que conducen a sitios web fraudulentos o abrir archivos adjuntos infectados con malware.

A modo de ejemplo, considere un correo electrónico enviado a los suscriptores de un servicio en línea para informarles de una infracción de políticas que requiere una acción inmediata, como un cambio de contraseña. Contiene un enlace a un sitio web ilícito con un aspecto sorprendentemente idéntico a la versión oficial, que requiere que el usuario desprevenido ingrese sus credenciales actuales y una nueva contraseña para continuar. Tras enviar el formulario, la información se envía al atacante.

Debido a que las campañas de phishing envían mensajes similares o casi idénticos a todas sus víctimas, los servidores de correo que tienen acceso a sistemas de intercambio de amenazas tendrán más facilidad para detectarlas y prevenirlas.

Spear Phishing

A diferencia de la estafa de phishing tradicional, esta es una variante más específica en la que el atacante se dirige a personas o empresas específicas. Personaliza sus comunicaciones según las características, puestos de trabajo y contactos de sus víctimas para que su ataque parezca menos visible. El phishing selectivo requiere mucho más trabajo por parte del atacante y puede tardar semanas o incluso meses en completarse. Es mucho más difícil de detectar y tiene mayores tasas de éxito si se realiza correctamente.

En un escenario de phishing selectivo, un atacante puede enviar un correo electrónico a uno o más empleados de una empresa haciéndose pasar por el consultor de TI de la organización. El texto y la firma son idénticos a los del consultor, lo que induce a los destinatarios a creer que reciben un mensaje genuino. La carta aconseja a los destinatarios cambiar sus contraseñas y les proporciona un enlace que los redirige a una página fraudulenta donde el atacante obtiene sus datos de acceso y otra información.

Scareware

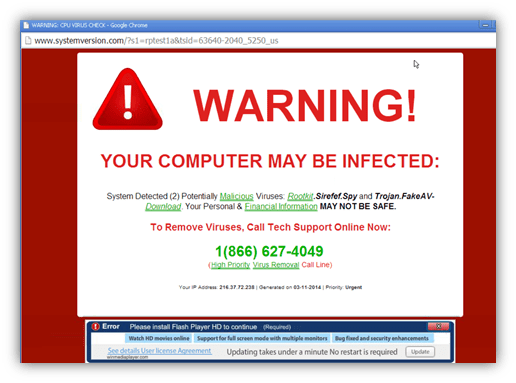

El scareware es un tipo de malware que bombardea a las víctimas con falsas alarmas y amenazas falsas. Se hace creer a los usuarios que su sistema está infectado con malware, lo que les lleva a descargar e instalar software sin ningún propósito práctico (aparte de beneficiar al atacante) o que es malware en sí mismo. El scareware también se conoce como software de engaño, software de escaneo fraudulento y software fraudulento, entre otros.

Un tipo clásico de scareware son los anuncios emergentes de apariencia legítima que aparecen en el navegador mientras navegas por internet, con frases como "Tu ordenador podría estar infectado con programas espía peligrosos" o "Tu equipo podría estar infectado con programas espía dañinos". Ofrecen instalar el programa (que suele estar contaminado con malware) o te dirigen a un sitio web fraudulento donde tu equipo se infecta con malware.

El software fraudulento, a veces conocido como scareware, se transmite por correo electrónico no deseado que emite advertencias falsas o hace ofertas a los usuarios para comprar servicios inútiles o peligrosos.

Cebo

Los ataques de cebo, como su nombre indica, se basan en hacer falsas promesas para estimular la avaricia o la curiosidad de la víctima. Engañan a los consumidores para que caigan en una trampa donde roban su información personal o infectan sus computadoras con malware.

El cebo es una de las formas más despreciadas de distribución de malware, ya que utiliza medios físicos para propagarlo. Algunos ejemplos incluyen dejar el cebo (generalmente memorias USB infectadas con malware) en lugares visibles donde las víctimas potenciales puedan verlo, o dejarlo a plena vista (por ejemplo, baños, ascensores o el estacionamiento de la empresa objetivo). El cebo tiene una apariencia auténtica, como una etiqueta que lo presenta como la nómina de la empresa, lo que refuerza su autenticidad.

Las víctimas toman el anzuelo por curiosidad y lo insertan en un ordenador en el trabajo o en casa, lo que da lugar a la instalación automática de malware en el sistema informático.

Los esquemas de cebo no tienen que implementarse físicamente para ser efectivos. El cebo se realiza en línea en forma de anuncios atractivos que dirigen a los visitantes a sitios web dañinos o los incitan a descargar una aplicación infectada con malware.

Pretextos

El pretexto es una técnica mediante la cual un atacante obtiene información mediante una sucesión de mentiras cuidadosamente planificadas. Los perpetradores de esta estafa suelen acercarse a las víctimas afirmando que les solicitarán información confidencial para completar una actividad clave.

El atacante suele empezar ganándose la confianza de su víctima haciéndose pasar por compañeros de trabajo, policías, funcionarios bancarios y fiscales, u otras personas con autoridad para saber lo que ocurre en su lugar de trabajo. El impostor realiza preguntas aparentemente necesarias para validar la identidad de la víctima, pero que en realidad se utilizan para obtener información personal confidencial sobre ella.

Con el uso de este fraude se puede obtener todo tipo de información y datos importantes, incluidos números de seguridad social, direcciones personales y números de teléfono, registros telefónicos, fechas de vacaciones de empleados, registros bancarios e incluso información de seguridad relacionada con una planta física.

Entonces, ¿por qué los atacantes cibernéticos utilizan la ingeniería social?

Para acceder con éxito a una red mediante fuerza bruta y obtener credenciales, los actores maliciosos saben que esto puede llevar horas, días, semanas o incluso meses. Sin embargo, mediante técnicas de ingeniería social, esas mismas credenciales pueden obtenerse en cuestión de minutos, en lugar de horas o días. Por ejemplo, basta con el pretexto adecuado y una llamada telefónica o un correo electrónico para que alguien actúe. Además, un atacante puede intentar obtener acceso físico a los ordenadores que componen la red informática de una empresa. Para ello, puede hacerse pasar por un repartidor, un trabajador de la construcción o un miembro del equipo de soporte técnico. Filtrar información de código abierto, rebuscar en la basura o conversar con un empleado descontento puede generar información que pueda utilizarse para obtener acceso no autorizado. Una vez que el atacante accede al ordenador, basta con una memoria USB estándar para infectarlo.

¿Cómo puedo prevenir la ingeniería social?

Los ingenieros sociales utilizan las emociones de las personas, como la curiosidad o el miedo, para atraerlas a sus planes y trampas. Así que ten cuidado si un correo electrónico te asusta, si una oferta en un sitio web te parece interesante o si encuentras algún archivo digital por ahí. La mayoría de los ataques de ingeniería social que ocurren en línea se pueden evitar si estás atento a tu entorno.

Además, los siguientes consejos pueden ayudarle a estar más consciente de los ataques que utilizan la ingeniería social.

Desconfía de las ofertas tentadoras. Si una oferta parece demasiado buena para ser verdad, quizá quieras reconsiderarla. Si buscas el tema en Google, podrás descubrir rápidamente si es real o una trampa.

No abras correos electrónicos ni archivos adjuntos de personas o lugares que no conoces. No tienes que responder a un correo electrónico si no sabes quién lo envió. Incluso si conoces a la persona y sospechas de lo que dice, consulta las noticias de otras fuentes, como el teléfono o el sitio web de un proveedor de servicios. Recuerda que las direcciones de correo electrónico suelen ser falsas. Incluso un correo electrónico que parezca provenir de una fuente confiable podría haber sido enviado por un atacante.

Utilice la autenticación multifactor. Las credenciales de usuario son uno de los datos más valiosos que buscan los atacantes. Usar la autenticación multifactor ayuda a proteger su cuenta en caso de que alguien acceda al sistema. Mantenga actualizado su antivirus y software antimalware. Asegúrese de tener activadas las actualizaciones automáticas o acostúmbrese a descargar las firmas más recientes a primera hora del día. Revise su sistema periódicamente para comprobar que las actualizaciones se hayan instalado y detectar posibles infecciones.

Capacitar, capacitar y capacitar constantemente. Brindar capacitación en ciberseguridad a su personal puede ayudar a construir una sólida cultura de seguridad y reducir su vulnerabilidad a ataques de phishing e ingeniería social.