L'ingénierie sociale est une technique qui consiste à persuader autrui de divulguer des informations personnelles par manipulation psychologique. Ce type d'escroquerie existe depuis longtemps, bien avant l'invention d'Internet et des ordinateurs. Les criminels y ont recours car, contrairement aux pirates informatiques qui ciblent des logiciels ou du matériel, il est beaucoup plus facile d'exploiter la confiance naturelle des utilisateurs. Cette page a pour but de vous informer sur l'ingénierie sociale : sa définition, ses différences avec d'autres formes d'ingénierie sociale, comment la repérer et comment s'en prémunir.

Comment reconnaître l'ingénierie sociale.

Entrons tout de suite dans le vif du sujet et discutons de la question pour laquelle vous êtes venus : comment reconnaître l’ingénierie sociale.

On vous demande de « vérifier » vos informations personnelles.

Une tactique employée par les ingénieurs sociaux consiste à créer un problème vous incitant à « vérifier » vos informations en cliquant sur un lien qu'ils vous ont fourni et en remplissant un formulaire. Grâce à une identité visuelle et un étiquetage appropriés, la destination du lien peut sembler authentique.

Création d'un besoin urgent.

Les manipulateurs utilisent une rhétorique qui sème la panique chez leurs victimes, afin de les pousser à agir sans réfléchir. Si quelqu'un vous demande d'effectuer un virement bancaire urgent, vérifiez toujours que l'opération est légitime avant de procéder.

Je vous demande de l'aide ou des dons.

[fusion_text][fusion_text rule_style="default" hide_on_mobile="small-visibility,medium-visibility,large-visibility" sticky_display="normal,sticky" text_transform="none" animation_direction="left" animation_speed="0.3"]Les ingénieurs sociaux peuvent approcher des personnes aimables et bienveillantes en leur demandant des dons pour des causes caritatives. Ils peuvent en apprendre beaucoup sur vous en consultant votre profil sur les réseaux sociaux et en observant les organisations à but non lucratif, les actions humanitaires et les campagnes politiques que vous êtes le plus susceptible de soutenir.[/fusion_text][fusion_text rule_style="default" hide_on_mobile="small-visibility,medium-visibility,large-visibility" sticky_display="normal,sticky" text_transform="none" animation_direction="left" animation_speed="0.3"]

Répondre à une question que vous n'avez pas posée.

Des escrocs peuvent se faire passer pour un représentant du service client d'une entreprise avec laquelle vous faites affaire et vous envoyer un message qui semble répondre à une demande d'assistance. Même si vous n'avez posé aucune question à ce moment-là, vous pourriez profiter de cette occasion pour obtenir de l'aide concernant un problème que vous rencontrez.

Types d'ingénierie sociale.

Compromission de la messagerie professionnelle.

Il s'agit sans doute de la forme d'ingénierie sociale la plus répandue et dont la croissance est la plus rapide. Un pirate peut obtenir le compte de messagerie d'une personne en achetant son nom d'utilisateur et son mot de passe sur le dark web, en piratant son mot de passe ou en l'hameçonnant. Il utilise ensuite ce compte pour envoyer des courriels aux contacts. Ces courriels peuvent contenir des liens susceptibles de propager des fichiers malveillants. En effet, si les utilisateurs pensent qu'un lien leur a été envoyé par un ami ou un collègue, ils sont plus enclins à cliquer dessus. Si le pirate accède à la messagerie d'un cadre supérieur, il envoie souvent des courriels à l'équipe financière, leur demandant d'effectuer des virements urgents vers un compte bancaire précis. C'est leur mode opératoire habituel. Ces attaques fonctionnent souvent car elles incitent le destinataire à agir rapidement, l'amenant ainsi à exécuter l'action sans réfléchir.

Hameçonnage.

Lorsqu'une personne reçoit un courriel d'hameçonnage, celui-ci semble provenir d'une source fiable, comme une entreprise ou un collègue. La plupart du temps, la victime est invitée à cliquer sur un lien et à se connecter à l'un de ses comptes en ligne. En cliquant sur ce lien, elle est redirigée vers un tout autre site web. Ce lien est conçu pour ressembler trait pour trait au site sur lequel la victime pense se trouver. Une fois connectée à ce site frauduleux, la victime vient de communiquer ses identifiants de connexion à l'attaquant.

L'exemple ci-dessous montre à quoi peut ressembler un courriel d'hameçonnage.

Prétexte.

L'usurpation d'identité se fait généralement physiquement. L'attaquant se crée une fausse identité et invente une histoire pour inciter sa victime à divulguer des informations confidentielles, afin de s'en emparer. Par exemple, la victime peut se voir annoncer qu'elle est bénéficiaire d'un testament d'une tante récemment décédée. L'attaquant lui demandera alors de prouver son identité en lui communiquant son numéro de sécurité sociale. Un attaquant pourrait également se faire passer pour un auditeur informatique externe et obtenir des informations confidentielles du personnel de sécurité d'une entreprise.

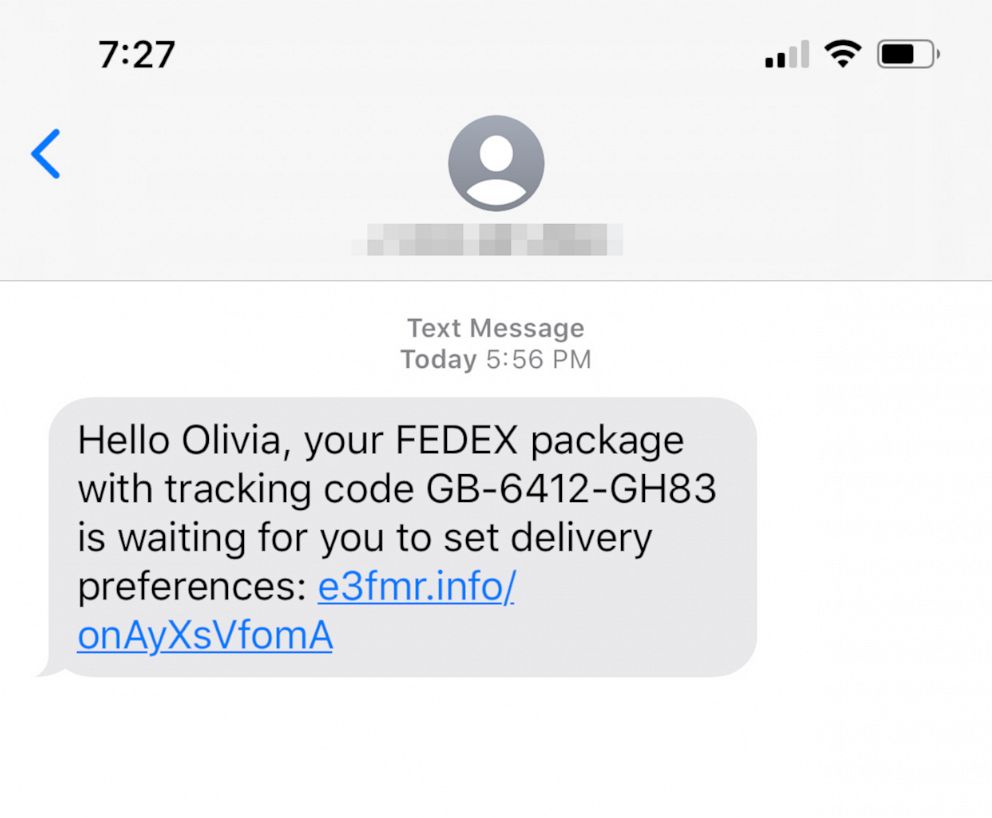

SMiShing.

De la même manière que le phishing utilise les e-mails et le vishing les appels téléphoniques, le SMiShing utilise les SMS pour soutirer de l'argent à ses victimes. Les gens ont tendance à faire davantage confiance aux SMS qu'aux e-mails, ce qui rend cette nouvelle pratique d'autant plus inquiétante. Les risques liés au fait de cliquer sur des liens inconnus dans un e-mail ne s'étendent pas aux liens présents dans les SMS ; pourtant, beaucoup trop de personnes ne savent pas comment réagir face à un SMS frauduleux de type SMiShing. Voici comment cela fonctionne généralement : vous êtes facturé quotidiennement pour un service fictif. Un lien vous permet de refuser le service et d'éviter les frais. Ce message vous demande également vos informations personnelles afin de vous permettre de faire votre choix. Si vous vous êtes abonné à un service que vous souhaitez résilier, ignorez ce message.

Vishing.

Lorsqu'une personne vous appelle et vous demande de l'argent, il s'agit d'une tentative d'hameçonnage, aussi appelée « hameçonnage vocal ». Les escrocs cherchent à se faire passer pour une autorité reconnue, comme un établissement financier ou un organisme gouvernemental, afin d'obtenir vos informations. L'usurpation d'identité de l'appelant permet à un escroc de faire croire que son appel provient d'une source fiable. La plupart des arnaques par hameçonnage vocal opèrent depuis l'étranger. L'usurpation d'identité vise à gagner la confiance de la victime et à lui faire croire que l'appelant est bien celui qu'il prétend être. La victime décroche alors et croit que l'appelant est bien celui qu'il prétend être.

Comment puis-je me protéger et éviter l'ingénierie sociale ?

Utilisez un logiciel de messagerie sécurisée à votre avantage.

Les attaques d'ingénierie sociale, qui visent à usurper l'identité de vos dirigeants, employés, partenaires commerciaux et entreprises internet reconnues afin de collecter frauduleusement de l'argent ou des données auprès de vos clients non avertis, doivent être évitées à tout prix. Un logiciel de sécurité de messagerie analysera les messages entrants dans votre boîte de réception afin de détecter toute trace de logiciel malveillant, d'intention malveillante ou de tentative d'usurpation d'identité, et empêchera la réception de messages présentant l'un de ces indicateurs.

Les logiciels et applications de protection d'URL contribuent à protéger chaque clic effectué par vos utilisateurs sur n'importe quel appareil qu'ils utilisent, afin de les empêcher de cliquer sur des liens dangereux.

Identifiez les informations qui sont les plus sensibles pour vous.

Lorsque vous comprenez quelles informations vous détenez et qui sont importantes pour un pirate informatique, il devient plus facile d'identifier les informations que vous devez protéger. Étant donné que les données sensibles de votre organisation sont différentes de celles des autres organisations, il est essentiel que vous meniez cette procédure vous-même. Il n'existe pas de solution universelle.

Vérifiez l'identité des personnes impliquées dans une transaction ou une communication.

Assurez-vous que la personne à qui vous vous adressez est bien celle qu'elle prétend être. Au quotidien, des escrocs prennent le contrôle de comptes de messagerie légitimes et les utilisent à des fins malveillantes. Si vous recevez un courriel inhabituel provenant d'une adresse que vous reconnaissez, il est recommandé de téléphoner à l'expéditeur pour confirmer qu'il vous a bien envoyé le message en question.

Informez et formez vos employés.

L'une des étapes clés pour prévenir l'ingénierie sociale consiste à sensibiliser et à informer sur le problème en général. Si vos utilisateurs ne sont pas conscients des menaces liées à l'ingénierie sociale, vous ne pouvez pas vous attendre à ce qu'ils prennent les précautions nécessaires pour assurer la sécurité de votre entreprise.

Gardez votre calme.

Pour inciter leurs victimes à agir rapidement, les manipulateurs sociaux s'efforcent de créer un sentiment d'urgence, les amenant à ignorer les signaux d'alarme indiquant qu'elles ont affaire à une personne malhonnête. Avant toute chose, prenez le temps d'analyser la situation calmement. Si la transaction est légitime, votre interlocuteur se montrera compréhensif et patient, vous laissant le temps nécessaire pour effectuer les vérifications requises.

Vérifiez tous les liens.

Si vous recevez un lien raccourci, comme un lien bit.ly, il est possible qu'il s'agisse d'un lien court.

Masquer une URL malveillante. Vous pouvez utiliser un outil d'expansion de liens pour tester un lien sans cliquer dessus. DuckDuckGo, le moteur de recherche, intègre un tel outil, vous permettant de voir ce qui se cache derrière une URL raccourcie.