Les techniques d'ingénierie sociale sont de plus en plus utilisées dans les cas de fraude et de fuites de données. Des leaders du secteur comme Agari, Symantec et Verizon Enterprises ont publié des rapports démontrant que des techniques d'ingénierie sociale telles que le phishing, le vishing et l'usurpation d'identité sont combinées aux techniques de piratage numérique pour rendre les attaques plus efficaces et, à terme, plus lucratives pour les attaquants. Selon le rapport 2020 de Verizon sur les enquêtes relatives aux fuites de données , 22 % des fuites de données confirmées étaient dues à des attaques d'ingénierie sociale.

Qu'est-ce que l'ingénierie sociale ?

L'ingénierie sociale consiste à persuader autrui de divulguer des informations sensibles à son propre avantage. Cependant, lorsqu'ils ciblent des individus, les individus malveillants tentent généralement de les tromper afin qu'ils leur fournissent leurs mots de passe ou leurs informations bancaires, ou qu'ils accèdent à leur ordinateur pour y installer secrètement un logiciel malveillant. Ce dernier leur donnera accès à leurs mots de passe et informations bancaires, ainsi qu'au contrôle de leur ordinateur, dans le but d'usurper leur identité et de leur voler leur argent.

Les attaques d'ingénierie sociale se déroulent en plusieurs étapes. L'auteur commence par se renseigner sur sa victime afin d'obtenir les informations essentielles, comme les points d'entrée potentiels et les failles de sécurité, qui seront nécessaires à la réalisation de l'attaque. Il tente ensuite de gagner la confiance de la victime pour l'inciter à commettre des actes ultérieurs enfreignant les normes de sécurité, tels que la divulgation d'informations sensibles ou l'accès à une infrastructure critique.

Quelles techniques utilisent les acteurs malveillants qui utilisent l'ingénierie sociale ?

Les attaques d'ingénierie sociale se présentent sous diverses formes et peuvent être perpétrées partout où les individus interagissent. Voici les cinq types d'attaques d'ingénierie sociale numérique les plus courants actuellement utilisés.

Hameçonnage

Les arnaques par hameçonnage sont des campagnes de courriels et de SMS conçues pour susciter un sentiment d'urgence, de curiosité ou de terreur chez leurs victimes. Elles constituent l'une des formes les plus courantes d'ingénierie sociale. Les victimes sont alors incitées à divulguer des informations sensibles, à cliquer sur des liens menant à des sites web frauduleux ou à ouvrir des pièces jointes infectées par des logiciels malveillants.

Prenons l'exemple d'un courriel envoyé aux abonnés d'un service en ligne les informant d'une violation de la politique de confidentialité nécessitant une action immédiate de leur part, comme le changement de leur mot de passe. Ce courriel contient un lien vers un site web illicite, d'apparence remarquablement identique à la version officielle, qui exige de l'utilisateur, sans méfiance, la saisie de ses identifiants actuels ainsi que d'un nouveau mot de passe pour continuer. Une fois le formulaire validé, les informations sont transmises au pirate.

Étant donné que les campagnes d'hameçonnage envoient des messages similaires ou quasi identiques à toutes leurs victimes, les serveurs de messagerie ayant accès aux systèmes de partage des menaces auront plus de facilité à les détecter et à les bloquer.

Hameçonnage ciblé

Contrairement à l'hameçonnage classique, le spear phishing est une variante plus ciblée où l'attaquant vise des individus ou des entreprises spécifiques. Il personnalise ensuite ses communications en fonction des caractéristiques, des fonctions et des contacts de ses victimes afin de rendre son attaque moins visible. Le spear phishing exige un travail considérable de la part de l'attaquant et peut prendre des semaines, voire des mois. Il est beaucoup plus difficile à détecter et, s'il est bien exécuté, son taux de réussite est plus élevé.

Dans une attaque de spear phishing, un pirate peut envoyer un courriel à un ou plusieurs employés d'une entreprise en se faisant passer pour le consultant informatique de cette dernière. Le courriel est rédigé et signé exactement comme le ferait un consultant, ce qui amène les destinataires à croire qu'ils reçoivent un message authentique. Ce courriel leur conseille de changer leur mot de passe et leur fournit un lien qui les redirige vers une page frauduleuse où le pirate récupère leurs identifiants et autres informations.

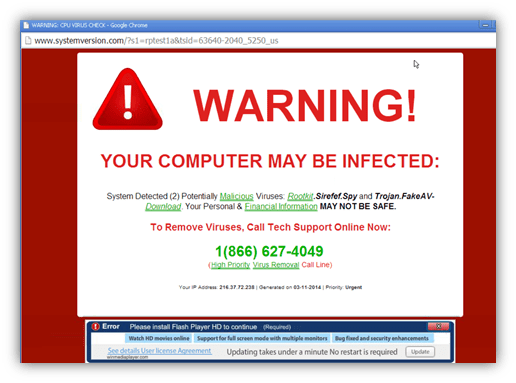

Scareware

Les scarewares sont un type de logiciel malveillant qui inonde les victimes de fausses alertes et de menaces factices. Les utilisateurs sont amenés à croire que leur système est infecté, ce qui les incite à télécharger et installer des logiciels inutiles (si ce n'est pour enrichir l'auteur de l'attaque) ou qui sont eux-mêmes des logiciels malveillants. Les scarewares sont également connus sous les noms de logiciels de tromperie, logiciels d'analyse frauduleux et logiciels de fraude, entre autres.

Un type classique de logiciel d'intimidation est constitué par les publicités pop-up d'apparence légitime qui apparaissent dans votre navigateur pendant votre navigation sur Internet, affichant des messages tels que « Votre ordinateur est peut-être infecté par de dangereux logiciels espions » ou « Votre machine est peut-être infectée par des logiciels espions malveillants ». Ces publicités vous proposent soit d'installer le programme (souvent contaminé par un logiciel malveillant), soit vous redirigent vers un site web frauduleux où votre machine est infectée par un logiciel malveillant.

Les logiciels frauduleux, parfois appelés scareware, sont transmis par courrier électronique indésirable (spam), qui émet de faux avertissements ou propose aux utilisateurs d'acheter des services inutiles ou dangereux.

Appâtage

Les arnaques par appâtage, comme leur nom l'indique, reposent sur de fausses promesses visant à stimuler la cupidité ou la curiosité d'une victime. Elles trompent les consommateurs en les amenant à tomber dans un piège où leurs informations personnelles sont volées ou leurs ordinateurs infectés par un logiciel malveillant.

L'appâtage est l'une des formes de distribution de logiciels malveillants les plus redoutées, car elle utilise des supports physiques pour propager le virus. Par exemple, on peut déposer l'appât (généralement une clé USB infectée) dans des endroits bien visibles où les victimes potentielles sont assurées de le voir, ou encore le laisser à la vue de tous (toilettes, ascenseurs, parking de l'entreprise ciblée, etc.). L'appât a une apparence authentique, avec par exemple une étiquette le présentant comme la liste de paie de l'entreprise, ce qui renforce sa crédibilité.

Les victimes, par curiosité, attrapent le piège et l'insèrent dans un ordinateur au travail ou à la maison, ce qui entraîne l'installation automatique d'un logiciel malveillant sur le système informatique.

Les techniques d'appâtage ne sont pas forcément limitées au monde physique pour être efficaces. Elles peuvent se manifester en ligne sous forme de publicités attrayantes qui redirigent les visiteurs vers des sites web malveillants ou les incitent à télécharger une application infectée par un logiciel malveillant.

Prétexte

Le prétexte est une technique où un attaquant obtient des informations en proférant une série de mensonges soigneusement élaborés. Les auteurs de cette escroquerie approchent souvent leurs victimes en prétendant avoir besoin d'informations sensibles pour mener à bien une activité essentielle.

L'escroc commence généralement par gagner la confiance de sa victime en se faisant passer pour un collègue, un policier, un employé de banque ou du fisc, ou toute autre personne habilitée à connaître ce qui se passe sur son lieu de travail. Il pose des questions apparemment nécessaires pour vérifier l'identité de la victime, mais qui servent en réalité à obtenir des informations personnelles sensibles la concernant.

Grâce à cette fraude, toutes sortes d'informations et de données importantes peuvent être obtenues, notamment les numéros de sécurité sociale, les adresses et numéros de téléphone personnels, les journaux d'appels, les dates de vacances des employés, les relevés bancaires et même des informations de sécurité relatives à une installation physique.

Alors, pourquoi les cyberattaquants utilisent-ils l'ingénierie sociale ?

Pour s'introduire de force dans un réseau et obtenir des identifiants, les personnes malveillantes savent que cela peut prendre des heures, des jours, des semaines, voire des mois. Cependant, grâce aux techniques d'ingénierie sociale, ces mêmes identifiants peuvent être obtenus en quelques minutes. Par exemple, un prétexte approprié et un appel téléphonique ou un courriel suffisent pour inciter une personne à agir. De plus, un attaquant peut tenter d'accéder physiquement aux ordinateurs du réseau informatique d'une entreprise. Il peut, par exemple, se faire passer pour un livreur, un ouvrier du bâtiment ou un technicien du support. La recherche d'informations en accès libre, la fouille de poubelles ou la conversation avec un employé mécontent peuvent permettre de recueillir des informations exploitables pour obtenir un accès non autorisé. Une fois l'accès à l'ordinateur obtenu, une simple clé USB suffit à l'infecter.

Comment puis-je me prémunir contre l'ingénierie sociale ?

Les manipulateurs exploitent les émotions, comme la curiosité ou la peur, pour piéger les gens. Soyez donc vigilant si un courriel vous inquiète, si une offre sur un site web vous paraît intéressante ou si vous trouvez un document numérique suspect. La plupart des attaques de manipulation en ligne peuvent être évitées en restant attentif à votre environnement.

De plus, les conseils suivants peuvent vous aider à mieux reconnaître les techniques de piratage qui utilisent l'ingénierie sociale.

Méfiez-vous des offres trop alléchantes. Si une offre semble trop belle pour être vraie, réfléchissez-y à deux fois. Une simple recherche sur Google vous permettra de vérifier rapidement si l'offre est légitime ou s'il s'agit d'un piège.

N'ouvrez pas les courriels ni les pièces jointes provenant d'expéditeurs inconnus. Il n'est pas nécessaire de répondre à un courriel dont vous ignorez l'identité de l'expéditeur. Même si vous connaissez la personne et que ses propos vous semblent suspects, vérifiez l'information auprès d'autres sources, comme votre téléphone ou le site web de votre fournisseur de services. N'oubliez pas que les adresses électroniques sont souvent falsifiées. Un courriel semblant provenir d'une source fiable peut avoir été envoyé par un pirate.

Utilisez l'authentification multifacteurs. Les identifiants utilisateur font partie des informations les plus précieuses convoitées par les pirates. L'authentification multifacteurs contribue à protéger votre compte en cas d'intrusion dans le système. Maintenez votre antivirus et votre logiciel de protection contre les logiciels malveillants à jour. Assurez-vous que les mises à jour automatiques sont activées ou prenez l'habitude de télécharger les dernières signatures chaque jour. Vérifiez régulièrement votre système pour vous assurer que les mises à jour sont installées et recherchez toute infection.

Formez, formez et formez encore. Sensibiliser vos employés à la cybersécurité contribue à instaurer une solide culture de sécurité et à les rendre moins vulnérables aux attaques de phishing et d'ingénierie sociale.