ソーシャルエンジニアリングの手法は、詐欺やデータ侵害においてますます利用されています。Agari、Symantec、Verizon Enterprisesといった業界リーダーは、フィッシング、ヴィッシング、イミテーションといったソーシャルエンジニアリングの手法がデジタルハッキング手法と併用され、攻撃の効率を高め、最終的には攻撃者の利益を高めていることを示すレポートを発表しました。 2020年Verizonデータ侵害調査報告書によると、確認されたデータ侵害の22%はソーシャルエンジニアリング攻撃によるものでした。

ソーシャルエンジニアリングとは何ですか?

ソーシャルエンジニアリングとは、他者を説得して機密情報を開示させ、自らの利益を図る手法です。しかし、個人を標的とする場合、悪意のある人物は通常、パスワードや銀行口座情報を盗み出そうとしたり、コンピュータにアクセスして悪意のあるソフトウェアを密かにインストールしようとしたりします。悪意のあるソフトウェアは、パスワードや銀行口座情報へのアクセスだけでなく、コンピュータの制御権も奪い取り、個人情報や金銭を盗むために利用されます。

ソーシャルエンジニアリング攻撃は、一連のステップを経て実行されます。まず、攻撃者は標的となる被害者を調査し、侵入経路やセキュリティ基準の緩さなど、後日攻撃を実行するために必要な重要な背景情報を入手します。次に、攻撃者は被害者の信頼を獲得し、機密情報の開示や重要なインフラへのアクセス許可など、セキュリティ基準に違反する行為を誘発しようとします。

ソーシャル エンジニアリングの脅威アクターはどのような手法を使用しますか?

ソーシャルエンジニアリング攻撃は様々な形態と規模で行われ、人々が互いにつながるあらゆる場所で実行される可能性があります。以下は、現在最も多く使用されているデジタルソーシャルエンジニアリング攻撃の5つの種類です。

フィッシング

フィッシング詐欺とは、メールやテキストメッセージを使った詐欺行為で、被害者の心に緊急性、好奇心、あるいは恐怖感を植え付けることを目的としています。フィッシング詐欺は、ソーシャルエンジニアリング攻撃の中でも最も一般的な手法の一つです。そして、被害者は機密情報を漏洩したり、詐欺サイトにつながるリンクをクリックしたり、マルウェアに感染した添付ファイルを開いたりするよう仕向けられます。

例として、オンラインサービスの加入者に、パスワード変更など迅速な対応が必要なポリシー違反を通知するメールが送られたとします。メールには、公式ウェブサイトと見た目が酷似した違法ウェブサイトへのリンクが含まれており、何も知らないユーザーは、続行するために現在の認証情報と新しいパスワードを入力する必要があります。フォームを送信すると、その情報は攻撃者に送信されます。

フィッシング キャンペーンでは、すべての被害者に類似またはほぼ同一のメッセージが送信されるため、脅威共有システムにアクセスできるメール サーバーではフィッシング キャンペーンをより簡単に検出して防止できます。

スピアフィッシング

従来のフィッシング詐欺とは異なり、これはより標的を絞った亜種であり、攻撃者は特定の個人または企業を標的とします。攻撃者は、被害者の特性、役職、連絡先に基づいてメッセージをパーソナライズすることで、他者に攻撃が気づかれないように仕向けます。スピアフィッシングは、攻撃者にとって非常に多くの作業を必要とし、完了までに数週間、場合によっては数ヶ月かかることもあります。検知がはるかに困難で、正しく実行された場合の成功率も高くなります。

スピアフィッシングのシナリオでは、攻撃者は企業のITコンサルタントを装い、1人または複数の従業員にメールを送信します。メールの文言と署名はコンサルタントが通常使用するものと全く同じであるため、受信者はコンサルタントからの本物のメッセージを受け取ったと信じ込んでしまいます。メールにはパスワードの変更を勧める内容が書かれており、リンクをクリックすると偽のページに誘導され、攻撃者はログイン情報などの情報を入手します。

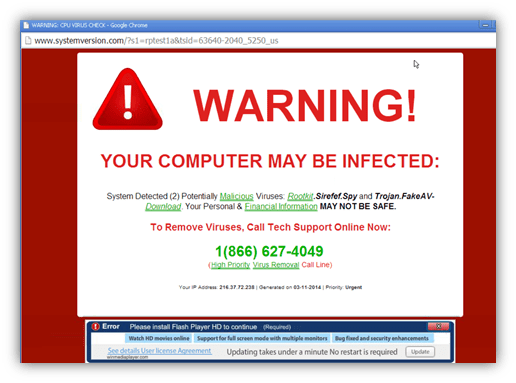

スケアウェア

スケアウェアとは、偽の警告や偽の脅威を大量に送りつけるマルウェアの一種です。ユーザーは、システムがマルウェアに感染していると信じ込まされ、(加害者に利益をもたらす以外に)実質的な目的のないソフトウェア、あるいはそれ自体がマルウェアであるソフトウェアをダウンロード・インストールさせられます。スケアウェアは、デセプションソフトウェア、不正スキャンソフトウェア、詐欺ソフトウェアなどとも呼ばれます。

典型的なスケアウェアは、ウェブ閲覧中にブラウザに表示される、一見合法的なポップアップ広告です。「お使いのコンピュータは恐ろしいスパイウェアプログラムに感染している可能性があります」や「お使いのマシンは有害なスパイウェアプログラムに感染している可能性があります」といった内容のメッセージが表示されます。これらの広告は、(多くの場合マルウェアに汚染されている)プログラムのインストールを提案したり、不正なウェブサイトに誘導してマシンにマルウェアを感染させたりします。

詐欺ソフトウェアは、スケアウェアとも呼ばれ、スパムメールによって送信され、偽の警告を発したり、ユーザーに無用または危険なサービスを購入するよう勧めたりします。

餌付け

ベイティング攻撃とは、その名の通り、虚偽の約束をすることで被害者の貪欲さや好奇心を刺激するものです。消費者を罠にかけ、個人情報を盗んだり、コンピュータにマルウェアを感染させたりします。

ベイティングは、物理的な媒体を用いてマルウェアを拡散させるため、マルウェア拡散の中でも最も忌避される手法の一つです。例えば、標的の被害者が必ず目にする場所にベイト(通常はマルウェアに感染したフラッシュドライブ)を置く、あるいは標的企業のトイレ、エレベーター、駐車場など、人目につく場所にベイトを置くといった手法が挙げられます。ベイトには、企業の給与明細を装ったラベルなど、本物らしい外観を持たせることで、信憑性を高めています。

被害者は好奇心から餌を手に取り、職場や自宅のコンピュータに挿入します。その結果、コンピュータ システムにマルウェアが自動的にインストールされます。

ベイティングは、実世界で実行されなくても効果を発揮します。ベイティングは、オンライン上で、訪問者を有害なウェブサイトへ誘導したり、マルウェアに感染したアプリケーションをダウンロードするよう誘い込んだりする魅力的な広告の形で行われます。

プリテキスティング

プリテキスティングとは、攻撃者が綿密に練られた嘘を次々と口にして情報を得る手法です。この詐欺の加害者は、重要な活動を完了するために機密情報が必要だと名乗り、被害者にアプローチすることがよくあります。

攻撃者は通常、同僚、警察官、銀行員、税務署員など、職場の状況を把握する権限を持つ人物になりすまし、被害者の信頼を得ることから始めます。プリテクスターは、被害者の身元確認に必要と思われる質問をしますが、実際には被害者の機密性の高い個人情報を入手するために利用されます。

この詐欺を利用すれば、社会保障番号、個人の住所や電話番号、通話記録、従業員の休暇日、銀行記録、さらには物理的な設備に関するセキュリティ情報など、あらゆる種類の重要な情報やデータが取得される可能性があります。

では、サイバー攻撃者はなぜソーシャルエンジニアリングを使用するのでしょうか?

悪意のある攻撃者は、ブルートフォース攻撃でネットワークに侵入し、認証情報を入手するには、数時間、数日、数週間、あるいは数ヶ月かかる場合があることを熟知しています。しかし、ソーシャルエンジニアリングの手法を用いれば、同じ認証情報を数時間や数日ではなく、数分で入手することが可能です。例えば、適切な口実と電話やメールがあれば、誰かに何かをさせることが可能です。さらに、攻撃者は企業のコンピュータネットワークを構成するコンピュータへの物理的なアクセスを試みる場合もあります。配達員、建設作業員、テクニカルサポート担当者などになりすますこともあります。オープンソース情報の精査、ゴミ漁り、不満を抱えた従業員との会話など、あらゆる手段を講じることで、不正アクセスに利用できる情報が得られる可能性があります。攻撃者がコンピュータへのアクセスに成功すれば、標準的なUSBメモリだけで感染させることができます。

ソーシャルエンジニアリングを防ぐにはどうすればいいですか?

ソーシャルエンジニアは、好奇心や恐怖といった人々の感情を利用して、人々を策略や罠に引きずり込みます。ですから、メールに不安を感じたり、ウェブサイトのオファーに興味を引かれたり、デジタルメディアをどこかで見つけたりした場合は、注意が必要です。オンラインで発生するソーシャルエンジニアリング攻撃のほとんどは、周囲の状況に注意していれば回避できます。

また、次のヒントは、ソーシャル エンジニアリングを使用したハッキングに対する認識を高めるのに役立ちます。

魅力的なオファーには注意しましょう。あまりにも良すぎるオファーには、もう一度よく考えた方が良いかもしれません。Googleで検索すれば、本当にオファーが本当なのか、それとも罠なのかすぐに分かります。

知らない人や場所から送られてきたメールや添付ファイルは開かないでください。送信者がわからない場合は、返信する必要はありません。たとえ相手を知っていて、内容に疑念を抱いたとしても、電話やサービスプロバイダーのウェブサイトなど、他の情報源から情報を確認してください。メールアドレスは偽装されていることが多いので注意してください。信頼できる送信元から送信されたように見えるメールであっても、攻撃者から送信された可能性があります。

多要素認証を使用してください。ユーザーの認証情報は、攻撃者が最も欲しがる情報の一つです。多要素認証を使用すると、万が一システムに侵入された場合でもアカウントを保護できます。ウイルス対策ソフトウェアとマルウェア対策ソフトウェアは常に最新の状態にしておきましょう。自動更新が有効になっているか確認するか、毎日最初に最新のシグネチャをダウンロードする習慣をつけましょう。定期的にシステムをチェックし、更新が適用されていることを確認し、感染がないか確認してください。

トレーニング、トレーニング、そしてさらにトレーニングを重ねましょう。従業員にサイバー意識向上トレーニングを実施することで、強固なセキュリティ文化を構築し、フィッシングやソーシャルエンジニアリング攻撃に対する従業員の脆弱性を軽減することができます。